图像和视频的真实性验证是当今数字取证领域最突出的挑战之一。各种图像处理软件的迅速扩散,加上日益流行的深度造假,使得传统的 “眼见为实” 不再是事实。这对于在网络上发现的内容来说尤其如此。要确定一个随机的社交媒体用户的可信度,并及时做到这一点,可能是非常困难的。

在过去的二十年里,研究人员一直在努力创建图像伪造的检测工具。你可以找到数百篇关于篡改定位、剪切和粘贴攻击检测、复制移动检测等内容的论文。然而,大多数现有的工具都有一个共同的缺点:如果你给它们提供一个 “刚刚被篡改过的” 图像 — — 例如,最近保存在Photoshop中的版本,上述方法能够有很用。但是,如果你把这个骗局上传到,比如说Twitter,然后分析这个共享版本,这些方法的性能就会大大下降。

为什么会这样呢?这是因为社交媒体网站在上传过程中会对图片进行处理:大多数时候,他们会缩小图片的尺寸,并相当积极地重新压缩它。这种简单的 “缩小尺寸” 处理被证明是一种非常有效的反取证技术:大多数篡改的痕迹将变得无法察觉。

那么,如果我们的任务是分析一张来自社交媒体的图片,我们能做什么呢?嗯,有一些好消息。

第一个好消息是,研究人员开发了一类属于几何和物理分析类别的算法。这些算法可以让你检查几何特征的一致性,如比例、透视和阴影,而不是寻找像素统计、噪音水平、压缩伪影等方面的异常情况。直观地说,这些特征受尺寸减小和重新压缩的影响较小,可以作为验证的更可靠线索。

第二个好消息是,自 Rev 17658 以来,Amped Authenticate 具有最强大的几何学技术。阴影分析。如果你没有听说过 Amped Authenticate,只需知道:它的诞生是为了使最强大的伪造检测算法在一个单一的取证工具中容易获得,它带有各种各样的报告功能。凭借40多个过滤器和工具,Authenticate 是多年来市场上最完整和全面的套件。因此,下面我们来试试看。

假设我们得到了这张图片,并被要求检查是否被篡改(该图片是 “实际篡改数据集” 的一部分,由 Pawel Korus 教授在线提供)。

乍一看,这两个红衣舞者很可疑地相似。然而,这个伪造品做得很精致,而且图像是TIFF格式的,这就排除了所有基于JPEG的分析工具。

不过,这张图片确实有一个很好的特性:它包含了很多源自阳光的阴影。这些都是阴影分析工具的理想条件。阴影分析工具允许我们在一个主要假设下检查图像中阴影的一致性:有一个单一的、点状的光源。它可能是太阳,也可能是房间里的一盏灯。

我们的想法是,如果我们将阴影上的一个点与物体上的相应点连接起来,将得到一条线,光线应该位于这条线上,如下图所示。

然而,通常很难理解一个物体的哪一个确切的点是对投射阴影上的特定点负责。出于这个原因,研究人员提出了一个更方便用户的想法:我们可以让用户点击阴影上的一个点,然后在物体上画一个范围,其中包含阴影的对应点,而不是要求用户将点与点连接起来。这样一来,用户每次选择都会定义一个楔子,而不是一条线。如果一切都是一致的,那么所有的楔子都会有一个共同的交叉区域,其中包含光源,如下图所示。

相反,如果所选择的阴影之一因为是假的而不一致,那么将不再有共同区域存在。

很聪明,不是吗?现在让我们看看如何用 Amped Authenticate 来完成这一切,用本文开头的图片作为一个测试案例。该阴影工具是在几何过滤器类别下可用的。点击它,把图片拖到过滤器中。

在右边,你可以看到过滤器的输入和输出控制。正如你所看到的,这里有两个表格,一个叫添加投射阴影约束,一个叫添加附加阴影约束。让我们专注于第一个,它被默认选中。我们可以开始点击阴影上的一个点(下图中的1),然后点击投射物体上方的两个点,这两个点包含了产生阴影的元素(2)和(3)。

点击之后,我们仍然可以通过移动鼠标来调整楔子的方向,或者最后左键点击确认并保存它。楔子现在已经储存在输入表单中。

现在,是时候进行一些思考了。在添加边时,我们的目的是使可行区域(所有楔子的交点)越来越小。因此,我们应该优先选择那些允许我们绘制窄楔的物体/阴影。左侧那个交通标志是目标图片中的一个好例子:

现在不断添加约束,直到达到这种情况:

现在,关注右下角的控件:

约束区域复选框(默认情况下是关闭的)决定了我们是否要显示所有选定的绿色楔子,或者希望它们被隐藏起来,以便在工作中保持图像的 “简洁”。可行楔形复选框则决定了我们是否希望 Authenticate 显示一个黄色的楔形,对于鼠标的位置,它自动显示当前可行区域对该点的投影,如下图所示:

Show Feasible Region 按钮允许显示所有当前楔形的交点所在的位置,即使它在图像之外。在本案例中尝试一下:

出人意料的是,可行区并不在太阳的方向,而是在另一边。这不是错误。创建楔形时,该阴影工具还会创建其反向的版本,并在两侧寻找交点。

当在倒置的楔形中发现交叉点时,面板的底部文字为 “Inverted: Yes”。这对图像的真实性没有任何影响。

好了,现在让我们为最右边的红衣舞者增加一些约束:系统仍然处于可行状态。

然后再为左边的舞者做同样的事 …… 你会发现,系统变得不可行。

当然,这个阴影工具不能知道哪一个(或几个)约束属于假的对象。它只是告诉我们,所有这些约束条件都是不一致的。由于我们已经选择了10个约束,所以很难识别出最可疑的是哪一个。幸运的是,阴影工具再一次用它的 “Show Min” 来帮助我们。“不可行集” 按钮可以让工具搜索出一个较小的不可行的约束子集(通常,四个中的三个就足够了)。下面是一个例子,有三个约束属于不可行系统:

当然,通常有几种组合会使我们达到一个不可行的集合。通过在显示全部和显示最小之间切换,可以探索其中的几个组合,如下图所示。

这里的想法是,与假对象有关的约束将出现在所有这些约束中。经过几次尝试就会发现,最左边的红衣舞者是这里的假对象。

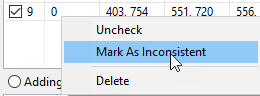

因此,我们可以右击她的约束,将其标记为 Inconsistent:

这样一来,它将在图像上被标记为红色,并从计算中排除:系统又变得可行了。

现在可以通过点击 “文件”-> “结果另存为” 来导出图片,或者可以在 “验证” 项目面板上添加一个书签,让所有东西都包含在最终报告中,如下图所示:

上述案例使用的是一张高质量的图片,但如果我们有一张低质量的图片呢?好吧,让我们在一个视频上试试,而且是一个低分辨率的视频。你还记得几年前在YouTube上疯传的这个视频吗?

如果我们取一帧图像并分析其阴影,就会发现这只鹰很可能是假的。而你很难用普通的基于像素或基于容器的图像取证算法来证明这点,只有阴影工具能做到。

就是这么简单。

我们已经展示了阴影分析的潜力以及如何使用 Amped Authenticate 的阴影工具来进行分析。最明显的是,由于基于几何特征,阴影分析不受许多 “清洗” 操作的影响,如重新压缩、缩小、打印、扫描和重新捕获。事实证明,它对于视频的真实性验证也是非常有用的:要想创建一个假的视频并使每一帧的阴影都保持正确,那是非常困难的。⚪️

相关文献

Giudice, Oliver, Antonino Paratore, Marco Moltisanti, and Sebastiano Battiato. “A classification engine for image ballistics of social data.” In International Conference on Image Analysis and Processing, pp. 625–636. Springer, Cham, 2017.

Kee, Eric, James F. O’brien, and Hany Farid. “Exposing Photo Manipulation from Shading and Shadows.” ACM Trans. Graph. 33, no. 5 (2014): 165–1.

Korus, Paweł. “Digital image integrity–a survey of protection and verification techniques.” Digital Signal Processing 71 (2017): 1–26.

Korus, Paweł, and Jiwu Huang. “Multi-scale analysis strategies in PRNU-based tampering localization.” IEEE Transactions on Information Forensics and Security 12, no. 4 (2016): 809–824.

Verdoliva, Luisa. “Media forensics and deepfakes: an overview.” IEEE Journal of Selected Topics in Signal Processing 14, no. 5 (2020): 910–932.

How To Detect Tampered Images On Social Media Via Shadows Analysis