他们是如何抓捕说真话的人?灾难和教训

【2019年12月6日存档】这篇文章非常重要,不论您是谁、做过或没做过什么,只要你的对手想要针对你,他们就会使用这些方法!任何政府间谍都可以使用这些手段,因为这些手段所基于的数字技术是全球共享的。

学校和真实生活之间的一个重要区别在于:学校先教你知识然后考试,生活则是先考试再教你知识。

你不需要亲自被考糊了才能学到东西,要知道一直不断有人被“考糊”,他们的教训应该成为更多人的知识。

⚠️我们必须重点推荐这篇报告,向更多人推荐;因为,这其中分析到的所有政府抓人和取证的手段,是任何政府都惯常使用的 —— 包括中国政府 —— 而且,全球只有中国和美国能使用它们全部。

这是一系列血淋淋的教训。⚠️提醒读者特别注意本报告中含有的诸多超链接;它们就是所有人能否活在这个世界的基本功。

越来越多的人受到“间谍法”的政府指控,但是他们并不是什么“间谍”。

他们只是很普通的人,携带着自动备份到云端的智能手机;当他们想与某人交谈时,会给对方发短信或打电话;他们使用 Gmail 并在 Facebook 上分享 meme 和谈论政治;有时他们甚至从工作用的计算机登录这些帐户。

就像绝大多数人那样活着。

然后,他们在工作过程中看到了一些令人不安的事。也许是因为政府经常不知道无人机袭击杀死的人是否是平民;或者国家安全局在2016年目睹了针对地方选举官员的网络攻击,情报部门认为这是由俄罗斯精心策划的,尽管总统总是在电视上反驳;再或者,只是看到了 FBI 如何利用隐藏的漏洞渗透监视政治异议人士和宗教团体……

因此,这些普通人开始搜索政府数据库以获取更多信息,并可能打印出了他们找到的一些文档,真相和证据。

他们使用 Google 搜索了相关信息;也许他们甚至会向朋友发送短信,告诉他们在考虑可能的后续步骤时这是多么的疯狂……

他们应该联系记者吗?他们想要说出真相。

对真相的追求驱使他们开始查找自己喜欢的新闻机构的提示页面,并开始研究如何使用Tor浏览器。

所有这一切都发生在他们第一次联系记者之前。

⚠️目前为止大多数人仍不太了解监视,但可以肯定,我们所有人都是监视的受害者。电信公司和技术巨头几乎可以访问我们所有私人数据,从我们在任何特定时间的确切物理位置、到我们的短信和电子邮件的所有内容。

⚠️即使私人数据没有直接发送给科技公司,我们的设备仍在本地保存了这些数据。你还记得两个月前的今天下午3:05,你在电脑上做了什么吗?你不记得了,但是你的网络浏览器会记得。

然而,虽然所有人都在受到广泛的监视,但是对于政府雇员和承包商来说 —— 特别是那些有安全许可的人 —— 隐私几乎是不存在的。

他们正是能说出巨大真相的人。因为他们有机会接触到真相。

⚠️每当他们搜索数据库时,他们使用的每一个搜索词和他们搜索的确切时间,都会被记录下来,并与他们的个人身份直接联系。

当他们访问一个秘密文件时,或者他们打印任何东西时,或者当他们将USB记忆棒插入他们的工作计算机时 …… 一切都被监视着,一切都被记录下来了。

可能存在员工截取屏幕截图或复制粘贴某些内容的确切日志。⚠️即使他们试图通过直接拍摄屏幕照片来绕过工作电脑监视,他们的工作场所无处不在的摄像机也可能记录他们的一举一动。

这就是透明度革命面前的那堵墙。

拥有安全许可的政府工作人员需要承诺 “绝不向任何未经授权接收的人透露任何机密信息”。

但是,对于许多透明度革命的支持者而言,公开这些秘密的决定源于对政府阴谋的疑虑,同时深刻的认识到,只要该阴谋保持机密,这个体制就不会改变。

虽然对于在内部提出问题或向国会提出申诉的举报人提出了一些保护措施,但是,这些人仍然会因说真话而受到惩罚,这一惩罚的历史是很悠久的。

所谓的“间谍法”正在被越来越多地使用。这是一项1917年颁布的法律,规定:如果“有意或有理由相信该信息将被用于对美国的伤害或给外国人的利益”,那么公开该信息的任何人都会违反“间谍法”。

该法律本身充分体现了体制针对说出真相的人的打压。

根据该法律规定,政府内部人士不得辩称,他们决定分享这些信息的决定是出于帮助广大公民对抗和结束被政府虐待之厄运的热情。

“该法案对公众有兴趣了解政府的无能、腐败或犯罪的可能性视而不见,政府保护特定秘密的政治利益被置于超越一切的位置上”,第一修正研究所所长 Jameel Jaffer 最近写道。

在特朗普时代涉嫌泄密的四起所谓的间谍法案件中,最不寻常的关注就是:前中央情报局软件开发商 Joshua Schulte,他被指控泄漏 CIA 文件和黑客工具,也就是 Wikileaks 公开的著名 Vault 7 披露。

在这里看到《CIA前雇员被怀疑泄密,唯一“证据”是他使用了Tor浏览器》

Schulte 的案例与其他案件有所不同,因为在FBI于2017年3月扫荡他的家并没收了他的台式电脑、电话和其他设备之后,政府使用所谓的儿童色情来诽谤他(显然当局的扫荡并没有拿到泄密证据)。

检察官最初对 Schulte 提出了多项与儿童色情制品有关的罪名,后来又在另一起案件中受到所谓的性侵犯指控。

直到2018年6月,政府才最终根据所谓的“间谍法”指控他泄漏黑客工具。他对所有指控都表示不认罪。

其他三起因涉嫌泄露政府机密的所谓“间谍法”案件,均涉及被认为是独立媒体 Intercept 的消息来源。

intercept 是为了专门发布斯诺登文件而创立的出版物,此后一直在公开披露符合公共利益的各种来源的秘密政府文件,也一直是特朗普政府对透明度革命的战争中具有吸引力的目标,这并不奇怪。

在这里看到斯诺登文件汇总版《互联网霸主的时间线 — — 他们将互联网视为间谍、破坏和战争的主场》。

政府参与这场战争,如“间谍法”这样的法律已经很成熟,可以各种滥用,并且拥有压倒性的监视技术火力,当应用于政府自己的工作人员和承包商时,几乎没有任何限制。

但记者也可以使用各种工具来抵御,包括第一修正案,并提供教育,💡普及政府用来跟踪和监视的各种方法,以学习反监视反侦察的能力。

Intercept 已经对特朗普政府司法部提交的所有七起泄密案件中的法院文件进行了审查,以确定了政府用来抓捕说真话者的方法。

⚠️这些政权常用的抓捕方法对于反侦察的行动者来说至关重要!

当透明度革命萌芽于政府部门内部时,联邦调查局可以获取大量的数据 —— ⚠️这些数据准确描述了政府计算机上发生的一切事、以及谁在政府数据库中搜索了什么,这有助于缩小嫌疑人名单。

有多少人访问过这个文件?多少人打印过它?他们的任何工作电子邮件都可以用来起诉他们吗?可以从他们的工作计算机中提取哪些证据?

一旦FBI根据政府自己收集的大量数据列出了嫌疑人名单,他们就会使用法院命令和搜查令来获取有关其调查目标的更多信息。

⚠️他们迫使技术公司(这些公司的商业模式通常依赖于收集尽可能多的用户信息)来交付所有内容,包括个人电子邮件、短信、电话元数据、智能手机数据备份、位置数据、存储在 Dropbox 中的文件等等 …… 以及更多。

⚠️联邦调查局特工袭击了说真话的人的家、搜查了这些人的车子,从他们找到的任何手机、电脑和硬盘驱动器中提取任何东西。

⚠️有时,还包括说真话的人认为自己已经删除了的文件(实际上并没有彻底删除)、或通过 Signal 或 WhatsApp 等加密消息服务发送的文本消息和文档。

这些应用程序使用的加密技术可以使消息在通过互联网传输的过程中受到保护,这些服务本身也无法监视内容或将其移交给政府,但是,⚠️如果手机和电子设备被当局抢走,任何加密都会失败。

这就是 Facebook 琢磨出来的能打死一切加密的方法 —— 瞄准设备本身,见《Facebook 给了全球当权者一个终极暴政蓝图》。

由于这些说真话的人真的不是间谍,所以他们通常不知道该如何避免这种监视……

⚠️前中央情报局和国家安全局承包商 Edward Snowden 是最了解政府监视能力的人,就连他也并没有找到任何方式能够在将政府秘密公之于众的同时保留自己的匿名性。

“我感谢你对我的安全的关注”,斯诺登在一封加密的电子邮件中写道,这封邮件是通过匿名地址发送的,使用的是 Tor 网络,在2013年春天写给电影制片人 Laura Poitras,信中写道:“我已经知道这将如何结束,我接受风险。”

在纪录片“第四公民”中,斯诺登解释说,他在接触记者时采取的安全措施只是为了给自己足够的时间来获取有关美国国家安全局对全球公众的大量侵犯隐私的证据。

“只要时间充裕,当局能找到一切。我不认为有任何方法能保持我的安全匿名,”他在香港的一个酒店房间里说,然后他决定主动公开自己的身份。

⚠️如果我们想要生活在一个所有人在看到不公时都能大声说出来的世界里,我们就需要那种能够保护每个人隐私的技术,并且需要默认启用它⚠️

要让人们有机会说出真相,让说出真相的人也能平安地活下去。

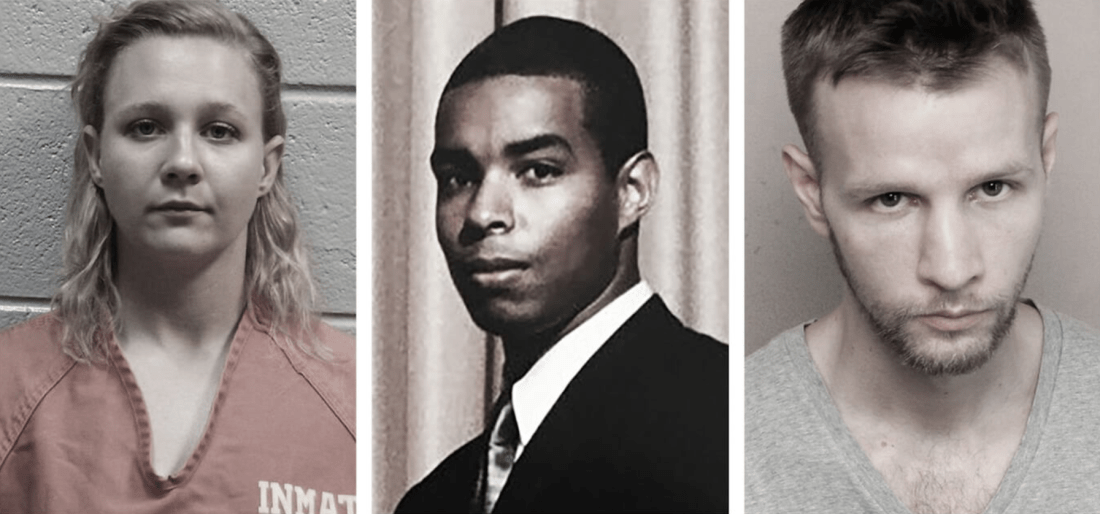

2017年在特朗普成为总统后,他的司法部发出了第一份针对透明度革命勇士的起诉书,其中司法部根据“间谍法案”指控 Reality Leigh Winner 将一份绝密的国家安全局文件泄露给了新闻机构 The Intercept。

当时,Winner 是一位25岁的美国空军退伍军人,也是一位专注于缓解气候危机的 CrossFit 教练。

根据法庭文件,Winner 是仅有的六个能接触到该机密文件的人之一,她打印了她被指控泄露的文件(⚠️法庭显示她于2017年5月9日进行了搜索、访问并打印了该文件)。

在搜查了所有六名员工的工作计算机后,当局发现 Winner 是唯一一个与发布该文档的新闻机构有电子邮件联系的人。(⚠️她使用的是私人 Gmail 帐户,足见有多么不安全)

联邦调查局特工随后搜查了她的家,并在没有律师在场的情况下对她进行了讯问,并没有告知她有权保持沉默,侵犯了她的米兰达权利。

⚠️在她家里,当局的特工找到了关于如何使用一次性电话号码和 Tor 浏览器的手写笔记。(可怜的人,她真的对保密技术一无所知)

⚠️当局还抢走了她的 Android 智能手机和她的笔记本电脑,从两台设备中提取了证据。

⚠️联邦调查局还命令多家科技巨头公司从 Winner 的账户中提取信息。

❗️Facebook 提供了 Winner 的 Facebook 和 Instagram 帐户的数据,谷歌提供了 Winner 使用的两个独立 Gmail 帐户的数据,Twitter 提供了 Winner 帐户的数据,AT&T 也在此做出了“贡献”。

并不确切知道这些公司都提供了多少数据,但可以知道他们被要求披露与 Winner 账户相关的所有信息,包括:

用户名,电子邮件地址,实际地址,电话号码和信用卡号

每次登录时的历史记录,持续时间以及IP地址(❗️在这里看到历史记录有多危险《浏览历史记录曝光你的内心全景图》)

还有关于这些服务所涉及的每个通信实例的元数据,包括通信类型、来源和目的地,以及通信的文件大小、持续时间(❗️在这里看到元数据的威力《无处可藏的数字足迹》以及抵御方法《都是工具》)

FBI 还要求与 Winner 的 Facebook、Instagram、Google、Twitter 和 AT&T 帐户相关联的所有记录 —— ⚠️请注意这是使用相同的电子邮件地址创建的帐户、从同一 IP 地址访问、或从同一 Web 浏览器登录的帐户。

❗️此处强调了分身对于安全的重要性,具体操作方法详见《分裂人格的魅力》。

如果用户没能采取额外步骤保持匿名,则服务提供商可以轻松链接从同一台计算机访问的不同帐户。

详见《Opsec 操作安全:在反侦察的过程中您应该注意哪些陷阱?》,以及解决方案《无法匿名的数据指纹 — — 我可以如何避免被识别?》

FBI 还从 Winner 的手机中提取了所有内容:

她的照片,包括 2017 年2月7日拍摄的一张网页照片,其中列出了由不同媒体机构运营的八台 SecureDrop 服务器。

从她的智能手机应用程序中提取的数据,⚠️例如 Facebook 应用程序,其中包含她与姐姐交换的私人消息,这些私人信息后来都被用于针对她的打击。

她的手机浏览器历史记录:3月7日,她访问了一个网站,⚠️其中包含“暗网电子邮件提供商”列表,并在谷歌上搜索了“tor email”关键字。

5月9日,“大约下午7:29:49 (美东时间)”,Winner 搜索并查看了她被指控泄露的 NSA 文件的新闻媒体的页面,以及第二个新闻媒体的页面; 那天晚上,⚠️她登录了她的 Dropbox 帐户,三分钟后,她再次查看了第一个媒体组织的页面。

这就是我们在“完美隐身”系列中强调的:❗️如果您不能熟练使用全套匿名技术,切勿使用互联网搜索任何有关自己的东西。

因此 FBI 获得了发给 Dropbox 的搜查令,要求交出存储在 Winner 帐户中的所有文件和其他信息,以及 —— ⚠️请注意!“任何已经被本人删除但仍可供 Dropbox 公司使用的消息、记录、文件、日志或信息” —— Dropbox 给了 FBI 一个包含所有这些数据的拇指驱动器。

⚠️任何所谓的云 —— 任何 —— 都不能信任,这是常识,更多见《大型“云”供应商时代的审查制度:集中化毁掉互联网自由》。流行语是非常可怕的。

⚠️FBI 还获得了向 Google 发出的搜查令,要求几乎所有存储在 Winner 帐户中的内容,包括:

Gmail 帐户中的所有邮件 —— ❗️不要使用Gmail,见《Google 产品的替代品 — 完整列表》

她的全部谷歌搜索历史记录 —— ❗️所谓的“隐身模式”是骗局,根本不会保护你,你需要做的是:Tor,此外《反侦察:除技术之外你还应该注意诸多重要的细节问题》

她的位置历史记录 —— ❗️即便关闭了“位置历史记录”设置,谷歌仍然可以记录你的位置,应对办法《可以采取哪些措施来阻止 Google 和其他人跟踪您的手机?》

可以基于Web浏览器 cookie 识别的所有活动(这可能包括她访问过的使用 Google Analytics 服务的任何网页的列表) —— ❗️数据指纹问题,这里有解决方案《侦查和反侦查工具:带来更多安全和便捷的10大浏览器扩展》,以及全套装备《安全手册》

还有她的安卓手机备份 —— ❗️基本应对方法《如何保持 Android 设备免受警察的侵害》

FBI 获悉了一个新的、单独的谷歌帐户,他们怀疑是 Winner 使用的,这是以前没有人知道的账户。搜查令也要求提供该帐户的其他数据。

谷歌向 FBI 提供了关于 Winner 的两个谷歌账户的全部数据,超过809mb(压缩后)。

FBI 还从 Winner 的笔记本电脑中直接提取数据。当局发现她在2017年2月1日下载了 Tor 浏览器,并在2月和3月使用过它 —— ⚠️请注意使用 Tor 浏览器并不违法!但是,有可能在当局眼中是“重大”嫌疑,对于举报人 Joshua Schulte 当局能拿出的唯一“证据”就是他使用了 Tor。

所以,❗️有经验的人应该注意保持所有电子设备的*干净*,也就是定期做《大清洗》;此外,切勿在行动之前才下载使用这些安全工具,它们应该是您日常的上网习惯,而不是应急灯。

FBI 还发现了一个保存在她桌面上的 note,其中包含一个名为 VFEmail 的小型电子邮件公司的用户名和密码,因此,这些政府特工还获得了另一个搜索令,要求提供 VFEmail 帐户中所有内容的副本。

⚠️此处提醒:尽可能用纸笔记录重要内容是对的,但是,必须及时销毁所有记录 —— 烧掉它们,不要简单地手撕或者粗糙的碎纸机。

Winner 被判有罪,并被判处五年有期徒刑,这是联邦法院对新闻爆料人判处的最长刑期。

根据法庭文件,在 Terry Albury 在联邦调查局长达16年的反恐职业生涯期间,他“经常在单位内部观察到或经历过种族歧视和偏见”。

作为明尼阿波利斯办事处唯一一位黑人联邦调查局特工,他对该局内部的“系统性偏见”感到特别不安,特别是在联邦调查局虐待线人时。

2018年,司法部对 Albury 提起了所谓的“间谍活动”诉讼,声称他向一家新闻机构泄露秘密文件。

据报道,The Intercept 于2017年初发布了一系列基于FBI内部机密的披露,其中包括有关该情报机构秘密调查少数民族公民、和监视记者的诸多恶劣行为,其证据被认为来自 Terry Albury。

尽管联邦调查局不知道文件是否在分享之前已经被打印过,但是要跟踪是谁访问过这些文件,并不难。

⚠️联邦调查局确定了有16人访问过媒体组织在其网站上发布的27份文件之一。

当局搜查了所有这些人使用的16台工作电脑,包括 Albury 的电脑,并发现他也获得了“超过三分之二”的公开文件。

根据法庭文件,⚠️FBI 把从 Albury 的计算机上挖到的各种活动都作为对他指控的证据:他访问了哪些文件以及何时访问的、何时拍摄了屏幕截图、何时将这些屏幕截图复制并粘贴到文档中、以及何时打印出来……

例如,数据显示,2016年5月10日下午12:34 ~下午12:50之间,Albury 访问了两份机密文件。

记录还显示,十九分钟后,他将两张截图粘贴到未保存的 Microsoft Word 文档中,在接下来的45分钟内,他将11个截图陆续粘贴到未保存的 Excel 文档中。

一整天,他访问了更多政府秘密文档,将更多屏幕截图粘贴到 Excel 文档中。

在下午5:29,他把所有这些打印了出来,然后关闭了文件而不保存。

并且,不仅仅是他的工作计算机受到了监视;FBI 通过在他工作场所安装的诸多闭路视频监控系统,拍摄到了 Albury 的视频。

在2017年6月16日、8月23日和8月24日,监视系统记录了 Albury 拿着银色的数码相机,插入了“看似数字记忆棒的东西”,并拍摄了他的屏幕照片。

法院文件说,在这三天里,Albury 都在他的电脑屏幕上查看文件。

“(FBI 使用的虐待和间谍行为)这是人权问题”,法庭文件显示 Albury 的妻子要求轻判。

40岁的 Albury 认罪了,被判处四年监禁和三年监外察看。

像 Signal 和 WhatsApp 这样的通信服务,理论上可以使记者能够通过端对端加密技术安全地与他们的消息来源进行通信,这样只有对话双方的电话才能访问信息,服务本身也无法访问。

⚠️当使用 Skype 和 Slack 等非加密消息传递服务、Twitter 和 Facebook 上的直接私信服务、或普通文本短信和电话时,非常不安全。

更多见:

一个缓解方案《🔐 如何在不必暴露真实电话号码的情况下使用 Signal》

加密的危机《关于幽灵用户和开裆裤》

防卫的思考方式《移除你的绵羊墙:给普通人的5个防御课程》

但是,⚠️当手机遭遇物理搜查、并且用户尚未删除其消息历史记录时,加密服务不会保护你。

这在2018年6月7日已经非常清楚了,当时司法部起诉前参议院情报委员会助理 James Wolfe 向 FBI 作出虚假陈述。

在这里看到当局如何监视以取证的完整故事《特朗普政府对媒体的战争不同于奥巴马时代,它已变得更加阴暗》。

根据法庭文件,Wolfe 告诉联邦调查局,他没有与记者联系过。

⚠️但是对 Wolfe 的起诉中引用了他与记者通过加密通信 Signal 进行对话的内容。

❓起诉书没有提到 FBI 是如何获得这些加密消息的,但唯一合理的结论是,间谍在搜查他的电话时发现了这些消息。

除了获得他的 Signal 消息之外,FBI 还搜索了 Wolfe 的工作电子邮件,并找到了他与记者通信的消息。

由此,联邦调查局知道了他与记者的会面、以及会面发生的地点。

⚠️当局挖到了 Wolfe 与记者交换过的数百条短信、与他交谈的记者是谁、以及发生在什么时间。

在同一调查期间,司法部向谷歌和 Verizon 发出法院命令,要求查获属于纽约时报国家安全记者 Ali Watkins 的多年来的电话和电子邮件记录,后者之前曾为 BuzzFeed News 和 Politico 工作过。

联邦调查局正在调查 Watkins 的一篇 BuzzFeed 文章的消息来源,该文章的内容是关于一名俄罗斯间谍试图招募特朗普顾问卡特佩奇。

⚠️被查获的记录甚至一直追溯到 Watkins 的大学时光。这是特朗普政府打击记者所做的第一例案件。

Wolfe 承认向调查人员说谎关于与媒体有联系,并因此被判处两个月监禁、和7,500美元的罚款。

更多:《如果你的手机/电脑被当局没收了,再换回来,应该怎么办》

⚠️即使没有物理搜查电话,FBI 也可以获取实时元数据,该元数据显示是谁向谁发送了消息,以及何时发送的,通过至少一个加密的消息传递应用程序。

这种情况发生在 Natalie Mayflower Sours Edwards 身上,她是财政部金融犯罪执法网络(FinCEN)的高级官员。

在2018年底,司法部起诉 Edwards 涉嫌将机密消息提供给了一名记者,据报道这名记者是 BuzzFeed News 的 Jason Leopold,详细介绍了涉及共和党成员的可疑金融交易、特朗普竞选团队的高级成员,以及与克里姆林宫有联系的俄罗斯特工和俄罗斯寡头。

根据法庭文件,FBI 为 Edwards 的私人手机获得了“被授权的”监视跟踪。

这是一项法院命令,⚠️允许 FBI 使用一系列技术从手机收集各种类型的通信元数据 —— 例如,命令第三方移交此元数据、甚至可以使用黄貂鱼欺骗手机连接。在下面看到解决方案:

这种监视技术还升级了,并且美国具体帮助中国构建了它,见《IBM和谷歌如何通过中国协助独裁政权的间谍行为?》

使用此法院命令,FBI 显然能够从 Edwards 手机上的加密消息应用程序中收集到实时的元数据。

例如元数据记录显示,在2018年8月1日上午12:33,上述法院命令“开始生效”后的6小时、以及 BuzzFeed News 发布其中一篇报道后的第二天,Edwards 据称与记者交换了70条加密消息。

第二天,在 BuzzFeed News 发布另一个报道的前一周,Edwards 据称与记者交换了541条加密信息。

⚠️法庭文件中没有写明 FBI 监视的消息传递应用程序是哪个,并且不清楚政府如何获得的元数据。

Signal 的创始人 Moxie Marlinspike 表示,他的应用程序对此不负责。

“Signal 被设计为保护隐私,并尽可能少地收集信息,” Marlinspike 告诉 The Intercept。

“除了每条消息的端到端加密外,所有用户的联系人、他们所在的群组、任何群组的标题或头像、甚至用户的个人资料名称或头像的任何记录,Signal 都不读取”;“甚至GIF搜索都受到保护。大多数时候,Signal 的新 Sealed Sender 技术意味着我们甚至不知道谁是消息传递者。连第三方数据我们都几乎无法提供”。

WhatsApp 的一位发言人表示,他们不能对个别案件发表评论,并指出其有关回应执法要求的常见问题部分。

⚠️该文件指出 WhatsApp “可以收集、使用、保存和共享用户信息,如果我们真诚地相信”有必要“”回应执法程序或政府要求的话”。

显然,WhatsApp 很不安全。

⚠️请注意,根据 Facebook 的透明度报告,其中包括对 WhatsApp 用户数据的请求,在2018年下半年,当针对 Edwards 手机的监视开始运作时,Facebook 收到了4,904个“Pen Register / Trap & Trace”请求的回应,其中要求提供的数据波及 6,193 位用户,并且,Facebook 回复了其中92%的数据请求!

❗️这就是为什么使用 Facebook 以及属于该公司的所有应用都非常危险 —— 并不在于您本人“做了什么”,您的所有联系人(包括联系人的联系人)中如果有任何一个人被当局怀疑,都会波及到您。

Apple 在此也一样。

Apple 发言人拒绝发表评论,但和 Facebook 一样引用了其法律程序指南中有关 Apple 可以向执法部门提供的与 iMessage 相关的数据类型的部分。

该指南称:“iMessage 通信是端到端加密的,Apple 在设备之间传输时无法解密 iMessage 数据,Apple 无法拦截 iMessage 通信,Apple 也没有 iMessage 通信日志。”

但是,⚠️Apple 确实拥有 “iMessage 性能查询日志”,这足够表明一个用户的 Apple 设备上的应用程序已开始向另一个用户的 iMessage 帐户发送消息。

该指南写道:“iMessage 性能查询日志最多可保留30天;并可以通过 18 U.S.C. §2703(d) 或具有同等法律标准的法院命令或搜查令获得。”

联邦调查局还命令 Edwards 的个人手机运营商交出她的电话记录;FBI 还对她的一位同事做了同样的事,后者被称为“同谋”。

联邦调查局获得了 Edwards 的个人电子邮件帐户搜查令(大部分可能是 Gmail),⚠️并从中获取了她的“互联网搜索历史”记录 —— 她被指控在文章发布后搜索了所谓的泄漏消息相关的多篇文章。

联邦调查局获得了搜查令以实际搜查她的全部,并查获了一个USB闪存驱动器,以及她的个人手机。

根据刑事诉讼,该闪存驱动器中包含24,000个文件,其中包括数千个描述政府可疑金融交易的文件。

⚠️FBI 还从 Edwards 的电话中直接提取了消息应用程序数据,也就是说,这些间谍可以直接阅读她据称与记者交换的消息内容。

Edwards 面临长达10年的监禁。她已经拒绝认罪。

政府工作人员通常能够使用他们登录和搜索的内部数据库访问受限的文件,包括由国防承包商 Palantir 等私营公司运营的数据库。

⚠️这些数据库跟踪每个用户的行为:他们搜索的术语、他们点击的文间、他们下载到计算机的文件……

美国国税局官员 John Fry 可以访问多个执法数据库,包括 Palantir 运营的数据库,以及 FinCEN 的数据库 —— 后者就是 Edwards 被指控泄漏可疑活动报告所在的数据库。

今年2月,司法部起诉 Fry 据称提供了有关涉及特朗普前律师 Michael Cohen 与著名律师 Michael Avenatti 的可疑金融交易的详细信息,还有至少一名记者、纽约客的 Ronan Farrow。

在其中一次交易中,也就是在2016年大选前不久,Cohen 向一位成年电影女演员支付了130,000美元的封口费,以换取她所说的与特朗普的婚外情故事保持沉默。

据法庭文件显示,在2018年5月4日下午2:54,国税局官员 Fry 据称在 Palantir 数据库中搜索了与 Cohen 有关的信息,并下载了5份可疑活动报告。

同一天,Fry 据称对 FinCEN 数据库中的特定文件进行了多次搜索。

⚠️FBI从他的个人手机运营商那里获得了 Fry 的电话记录。在下载了与 Cohen 有关的可疑活动报告后,Fry 据称打电话给那位著名律师 Avenatti。

这些监视数据还显示,⚠️此后他又打电话给记者,并通话42分钟。

FBI 随后获得了 Fry 手机的搜查令。据报道,在2018年5月12日至6月8日期间,⚠️Fry 与记者交换了57条 WhatsApp 消息。

监视数据显示,该报道发表后,他发了一条短信,其中写道,“写得非常好”。⚠️记者的手机号码据称就在 Fry 的手机联系人名单中。

黑体字是严重的教训!

Fry 面对五年的监禁。他拒绝认罪。

Daniel Hale 在2009年加入军队之前在意识形态上一直反对战争,当时他21岁,但他觉得他别无选择。

“我无家可归,我很绝望,我无处可去。对于我来说这是最后一站了,空军准备接受我,“ 他在 “National Bird“ 中说道,这是一部关于曝光无人机作战内幕的举报人的纪录片,2016 年出版。

在这里看到 Hale 的故事,以及这部纪录片在线版《继续杀死透明度革命 — — 当局如何得知Tor使用者的身份?》

在接下来的五年里,Hale 一直在为国家安全局阿富汗联合特种作战特遣部队的无人机计划工作,并作为国家地理空间情报局的国防承包商。他的工作包括帮助确定被暗杀的目标。

穿插一些关于暗杀计划的揭露:

Hale 也是一个直言不讳的活动家。

“我参与无人机行动的最令人不安的事就是,我担心自己参与杀戮或捕获的任何人中包括平民,这是不确定的,” 他在那部纪录片中说,“没有办法知道。”

今年5月,司法部指控 Hale 因涉嫌泄漏与无人机战争有关的机密文件、并向特朗普政府官员确认为 The Intercept 的新闻机构提供了信息,被视为进行“间谍活动”;Intercept 于2015年发布了一系列有关该事件的最详细报道 —— 美国政府的暗杀计划。

“在5月9日开封的起诉书中,政府声称美国无人机计划的文件被泄露给了新闻机构”,Intercept 总编辑 Betsy Reed 在关于 Hale 起诉的声明中表示。

“这些文件详细说明了政府如何通过无人机袭击瞄准和杀害世界各地的人民,包括美国公民,一切秘密的和不负责任的程序。这些信息具有至关重要的公共利益,与其披露相关的活动理应受到第一修正案的保护。

⚠️❗️“但是,但是!说出真相的人面临长达50年的监禁!而在这些无人机杀戮中,没有任何人因杀害平民而被追究责任 ……

2014年8月8日,数十名联邦调查局特工突袭了 Hale 的家,手持枪支,搜查了他的电脑和闪存盘。

这一切都发生在奥巴马政府期间,当时奥巴马政府拒绝提出指控。但是五年后,特朗普政府的司法部重新审理此案。

⚠️根据法庭文件,政府间谍可以看到 Hale 据称在他使用的不同计算机中输入的确切搜索词,一个用于非机密工作,另一个用于机密工作,以及何时进行的任何搜索。

⚠️用来攻击他的所谓证据包括 Hale 据称发给他的朋友的短信,以及他据称与媒体机构已经确定为 The Intercept 的记者 Jeremy Scahill 进行的文本和电子邮件对话。

⚠️当局描述了 Hale 的电话元数据。当局声称 Hale 参加了书店的一个活动,就坐在记者旁边。所有这些事都发生在 Hale 据称向媒体发送任何文件之前。

根据起诉书,在2013年9月至2014年2月期间,Hale 和记者 “通过 Jabber 进行了至少三次加密通话⚠️”,这是一种在线聊天服务。

目前还不清楚政府在哪里获得的这些信息;可能是来自大规模的互联网监控、Jabber 聊天服务提供商、或者直接是对 Hale 的计算机进行的物理分析。

正如 Winner 和 Albury 的情况一样,⚠️FBI 确切地知道 Hale 打印了哪些文件以及何时打印的。

据称,Hale 打印了32份文件,其中至少17份后来被新闻机构“全部或部分”发布。

当联邦调查局袭击 Hale 的居所时,据称特工在他的计算机上发现了一份未分类的文件,以及一份 Hale “试图删除”的USB记录文件。

⚠️当局还发现了另一个包含 Tails 的 USB 记忆棒,这是一个旨在保持数据和互联网活动私密和匿名的操作系统,可以通过USB记忆棒启动,尽管 FBI 似乎没有从中收集任何数据。

在这里看到我们曾经对 Tails 的介绍和推荐《追求正义的人应该加强反侦技巧❗️ — — 洋葱头会让谁流泪(二)》,以及:

政府间谍在 Hale 的手机联系人薄中找到了记者的电话号码。

⚠️现年32岁的 Hale 面临最高50年的监禁。他已经拒绝认罪。

想要说真话,并不容易。不同的人面临着截然不同的风险。

如果您在 Google、Facebook 或 Goldman Sachs 等公司工作,您的工作设备可能会受到严格审查,但您的个人设备仍然无法直接被雇主的监控(⚠️只要您不依赖这些寡头公司控制的任何服务与记者沟通)。

一些政府内部消息来源可能有办法访问秘密文件,其披露符合公共利益,不涉及生成带有时间戳的日志条目不会将其用户名与该访问权限相关联。

⚠️越来越清楚的是,用于起诉举报人的主要证据来自于他们与媒体联系之前发生的事,甚至在他们决定行动之前发生的事。

但是,记者做出充分准备尽可能保护他们的消息来源仍然是至关重要的,如果说真话的人请求帮助,记者应该尽力而为。

⚠️这包括运行像 SecureDrop 这样的系统,它为说真话的人提供了安全的和无元数据的通信方式,并最大限度地减少了设备上残留的联系人痕迹。

⚠️记者还应采取措施,通过始终使用加密的消息应用程序、而不是不安全的短信,并始终使用阅后即焚功能,以减少科技公司可以访问的信息量。

⚠️记者还应鼓励消息来源不要将记者的联系方式添加到手机联系人薄中,因为这些联系人薄可能会被同步到 Google 或 Apple 的服务器。

⚠️验证文件真实性的新闻过程 —— 也就是开源情报分析工程 —— 也会给匿名来源带来风险,但是,这一过程对于确定材料有没有被伪造或改变、以及保持可信度,至关重要。

但是,美国规定记者在发布报道*之前*需要主动拿给政府相关部门审查,以确定哪些内容政府愿意或不愿意公开。

⚠️这个过程不仅将杀死几乎所有真相的披露,并且,会令说真话的人和记者,都陷入严重的危险。

在这里看到:

书刊也一样《出版前审查》

新闻机构还需要就发布内容做出艰难的决定。

有时,如果可以通过描述文档的内容来报道、并且可以掩盖消息来源时,媒体可能会决定不发布原始文档,这样更安全。

然而,这些方法虽然能保护消息来源,但也同时降低了对读者的透明度,也限制了报道的影响力,这对记者和举报人来说都很重要。

⚠️在所谓的“假新闻”标签被用来诋毁任何严肃的调查性新闻的时代里,只有原始的文件可以作为反驳这些指控的有力证据。

加密消息应用程序在保证在线对话方面取得了重大进展,但是,在保护消息来源方面仍存在重大问题。

其中许多这类应用程序,包括 WhatsApp 和 Signal,都鼓励用户将他们发送消息的联系人的电话号码添加到联系人列表中;⚠️但这些数据通常都会同步到云端,WhatsApp 甚至鼓励用户将他们通信历史记录备份到云端。

❗️这非常危险。尽管拥有 WhatsApp 的 Facebook 无法访问这些备份消息的内容,但谷歌和苹果仍然可以访问。

⚠️端到端加密只能保护消息从一部电话传输到另一部电话的过程,但是,通信各方的每部电话仍然拥有所有这些消息的纯文本副本,这使得它们很容易受到当局物理搜查的攻击。

阅后即焚是一个很好的开始,但它们仍然需要进行改进。

用户应该可以选择自动让所有聊天记录消失,而不必记住每次开始对话时设置消失的消息,并且应该询问用户是否需要在首次设置应用时启用此消息。

尤其是,⚠️当对话中的所有消息都消失时,与该人进行对话的所有取证跟踪也应该消失。

同样,在保护元数据方面也还有许多工作要做。

💡Signal 的“sealed sender”功能可以加密 Signal 服务可访问的大部分元数据,比任何其他流行的消息传递应用程序都要强大,但它仍然不完美。

消息传递应用程序需要重新设计其服务,以便他们无法访问有关其用户的任何元数据,包括IP地址。

只有当消息服务本身也无法访问*任何*元数据时,才能保证数据不会泄漏给FBI 这类间谍组织。

默认情况下,Web 浏览器会保留您访问过的每个网页的详细历史记录。

这就是监视资本主义的盈利模式。他们不会在此做出任何改变 —— ⚠️这就是为什么每个人都应该自己保护好自己。

本报告中的几乎所有超链接都应该给您带来帮助。

目前,Tor浏览器是保护用户隐私的最佳选择。只要操作方面不要出错 —— 人始终是最大的 bugs,而非技术。

但是,不幸的是,仅仅在计算机上安装 Tor 浏览器或其他隐私专用工具,就可以作为所谓的证据攻击说真话的人。

这就是 Mozilla 计划将 Tor 直接集成到 Firefox 中作为“超级私密浏览”模式的原因之一。

将来,希望说真话的人可以简单地直接使用 Firefox 内置的功能来获得相同级别的保护,而不是去下载 Tor 浏览器。

最后,Gmail、Microsoft Outlook、Google Drive、iCloud、Facebook 和 Dropbox ……等等 ⚠️这些寡头公司的服务彻底不应该使用;如果您怀疑这点,推荐重温完整版报告《互联网霸主的时间线》。

⚠️⚠️再一次强调:这是血淋淋的教训!本报告中涉及的几乎所有超链接都应该是警报器 —— 因为中国当局也是使用这些方法抓捕任何他们想要的人的。已经有太多人因此被扔进了监狱!⚠️⚠️

说出真相是有史以来最重要的反霸权斗争 —— 每一位加入这场战斗的人都应该获得最充分的保护。

我们要所有人都活着;活着享受你们亲手争取到的自由。⚪

⚪️