⚠️然而你对自己的弱点很可能不那么了解,而你的敌人很了解。如果你想要防御敌人,那么就最好能首先”变成”自己的敌人 —— 通过他们的眼睛来看自己。

请注意,任何人都可能成为你的敌人 —— 而不仅仅是政府,还包括收钱“办事”的家伙。

最近我们惊讶的得知,早年只在欧美国家流行的私人侦探业务,目前也在中国出现 ;如下图,这是一家做相关业务的团队发布的简易版广告:

你往往不会知道自己在什么时候会得罪什么人。唯一的方法是:提前预防。

这就是“自我人肉” 系列的目的 —— ⚠️帮助您在被对手找到之前,尽可能砍断一切追踪线索。

正因为当下数字时代,人们在互联网上暴露了自己太多私密隐情,于是,社交媒体和互联网是追踪者首先会深入探索的。

这是一场竞技。你和你的对手谁先入手,谁就能取得胜利。

“自我人肉”系列将提供绝大多数追踪者都会使用的技术和工具,是的他们整天都在研究这些东西。现在,我们必须让大众了解这些东西,以便采取针对性的防御。

关于安全防御,IYP即将推出一整套详细的措施 —— 从线上到线下,尽可能从每一个细节帮助您的人身安全。敬请期待。

我们在上一篇文章中介绍了关于《自我人肉》的最基本方法和思考方式;在《大清洗》中介绍了一些隐身的办法。也许仍不是最全面的。

⚠️随着社交媒体的使用量几乎接近饱和,当权者对社交媒体情报的热衷一直在迅速膨胀;加之全网挖掘技术 如OSINT的兴起,并且工具越来越好用和自动化,几乎任何人都可以扒光你。

💡于是想要保护自己的人最有必要做的就是在被别人扒光之前,先自行找到针对自己来说最致命的东西,然后尽可能隐藏它们。

OSINT就是这样一种东西,它不仅能进攻而且也能防卫,如果你能在你的对手使用这些技术瞄准你之前,使用同样的技术对自己进行全面审视,就能发现对手最可能从哪里下手,便能做到有针对性的防御。

IYP推荐过OSINT工具套装,详见《超级情报收集工具库》,其中一半是提供给调查人员、记者和各领域真相挖掘者的,今天则做一个补充,提供给大众一系列“自我人肉”的基本工具。

试试看,也许您能发现互联网有多可怕。

也能知道自己或朋友是如何被警方抓到的。

有很多 OSINT 工具可供使用,本文不打算全部介绍它们,只讨论最常用的工具、以及在所描述的用例中比较有用的工具。

本指南会展示一种通用方法,您当然可以使用不同的工具和方法,具体取决于您的需求和初始状态。

基本的 OSINT 步骤是这样的:

从您所知道的开始(电子邮件、用户名等等)

定义需求(你想得到什么)

收集数据

分析收集到的数据

根据需要使用新收集到的数据进行分析

验证你的假设

生成报告

下面分头介绍不同部分的挖掘。

1、挖真实姓名

政府资源

有许多网站,您可以在其中找到有关人员或组织的信息,根据国家/地区的不同,信息开放性可能会有所不同。

本文不会列举所有国家的政府资源,因为作为不同国家的居民它们可能与你不相关。

⚠️但请记住,这些资源均在线,并且 Google 就能挖出来,它们并不难找,特别是使用运算符搜索的情况下。参见我们曾经介绍过的方法,部分详见《高级运算符辅助开源调查:巧用搜索引擎挖掘情报》

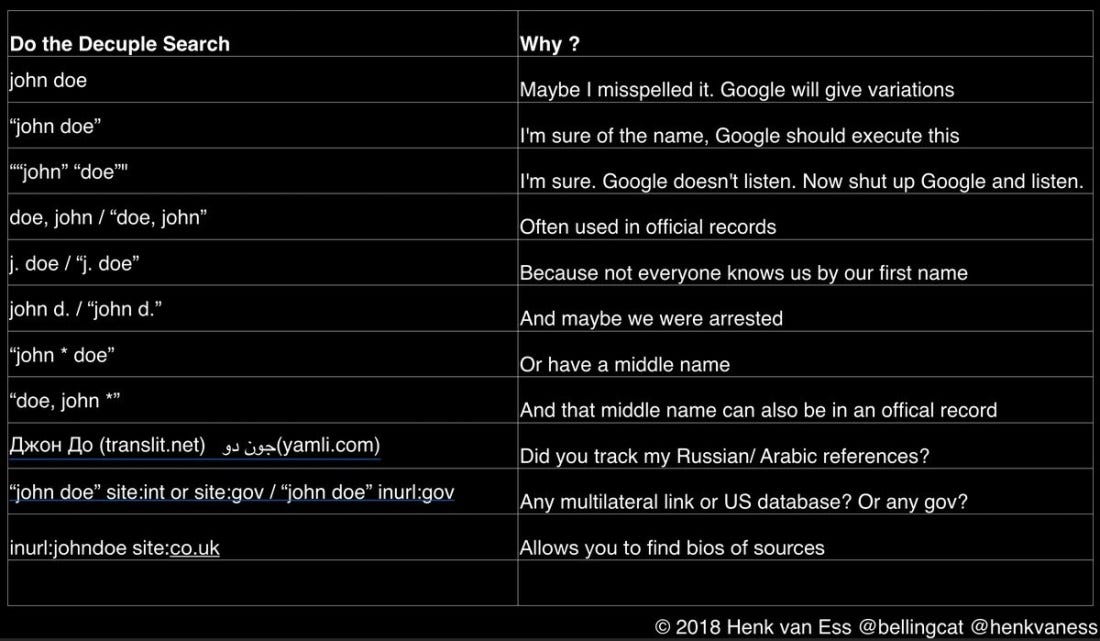

谷歌 Dorks

2002年,Johnny Long 开始研究谷歌搜索查询,揭露易受攻击的系统或易于披露的敏感信息。他把这些方法标记为 Google Dorks。

现在,您可以通过数千种不同的查询来探索 Google Hacking Database。下面的查询可以通过简单的搜索返回给您原本难以找到的信息。

“john doe” site:instagram.com — 引号强制 Google 在 Instagram 上进行搜索时完全匹配。

“john doe” -“site:instagram.com/johndoe” site:instagram.com — 隐藏目标自己帐户中的帖子,但在其他人的 Instagram 帖子上显示发布的评论。

“john” “doe” -site:instagram.com — 显示与给定姓名和姓氏完全匹配但组合不同的结果,并从结果中排除 Instagram。

“CV” OR “Curriculum Vitae” filetype:PDF “john” “doe” — 在名称中搜索包含“CV”或“Curriculum Vitae”的目标简历,并具有PDF扩展名。

如果您对拼写有100%的肯定,请将单个单词用引号括起来。默认情况下, Google 会尝试将您的关键字塑造成大众想要的内容。

顺便说,Instagram 的有趣之处在于如果你使用正确的 Google Dork,甚至可以看到私人帐户的评论和点赞。

必须推荐同时使用 Bing、Yandex 和 DuckDuckGo 上的高级搜索查询执行搜索,因为其他搜索引擎可能会为您提供 Google 无法获得的结果。

搜人 ——

有专门从事人物搜索的网站可以提供真实姓名,用户名,电子邮件或电话号码。

中国有一个“找人网 zhaoren.net”,也是足够可怕的;还有手机号、身份证号、IP地址等查询功能的“ip138.com”。

即便你移除了自己,新的搜索依旧会把你的资料包含在列表中。原因是不同的服务购买和使用了相同的数据集。于是您只需要等待一个更新的数据集出现。

相对的,您的侦查对象在站点A上删除的数据可能会在站点B上被找到。

搜用户名 ——

首先,必须找到一个用户名。通常是名称加姓氏的组合、或源自该人使用或拥有的网站的域名。

从您拥有的数据开始,然后针对您的需求进行反向查找。

显然,最简单的方法是谷歌目前已知的任何相关数据,并尝试使用用户名查找任何页面。

此外,您可以使用反向用户名搜索的特殊网站,例如 socialcatfish.com,usersearch.org 或 peekyou.com。

Google Dorks ——

在搜索用户名时 Google Dorks 非常有用。此外,URL 搜索可能会给您带来良好的结果,因为通常URL包含用户名。

inurl:johndoe site:instagram.com — 在 Instagram 上搜索包含“johndoe”的网址。

allinurl:john doe ny site:instagram.com — 在 Instagram URL 中找到带有“john”、“doe”和“ny”字样的页面。与 inurl 类似,但支持多个单词。

根据搜索的复杂程度以及使用以前方法的成功程度,您可能希望生成一个单词列表。

当需要尝试很多选项时,列表会很有用,因为你没有清楚地了解用户名应该是什么,但是有很多猜测。

用户名搜索 ——

很多网站都有用户名搜索,其中最好的网站之二是:instantusername.com 和 namechk.com。

通常,一个服务可以找到其他服务没有找到的东西,因此最好同时使用这两个。

除了在线服务外,您还可以使用 WhatsMyName — 一个 Github 项目,包含更高级的工具:Spiderfoot 和 Recon-ng。但是,您可以将其用作运行 Python 脚本的独立检查程序。

您可能会得到误报,因为其他人可以使用相同的用户名,要为此做好准备。

请注意:⚠️高度建议全程使用匿名方法隐藏您的操作者身份。

电子邮件地址 ——

Google Dorks ——

“@example.com” site:example.com — 搜索给定域名上的所有电子邮件;

HR “email” site:example.com filetype:csv | filetype:xls | filetype:xlsx — 在给定域上查找HR联系人列表;

site:example.com intext:@gmail.com filetype:xls — 提取电子邮件ID。

电邮工具 ——

Hunter — 对电子邮件地址执行域名快速扫描并显示其常见模式。

Email permutator — 支持多个变量输入以生成自定义结果。

Proofy — 允许批量电子邮件验证,这在您使用排列工具生成电子邮件列表并希望一次性检查所有电子邮件时非常有用。

Verifalia — 无需注册即可免费验证单个电子邮件地址。要使用批量验证,您必须注册。

浏览器插件 ——

Prophet — 揭示有关人的更多信息。它使用高级引擎根据姓名,公司和其他社交数据预测给定人员最可能使用的组合形式。然后,Prophet 验证生成的电子邮件,以确保它是正确的和可交付的。

OSINT browser extension — 包含许多有用的链接,包括用于电子邮件搜索和验证的链接。兼容 Firefox 和 Chrome。

LinkedIn Sales Navigator — 适用于 Chrome 的插件,可直接在 Gmail 中显示关联的 Twitter 帐户、和丰富的 LinkedIn 个人资料数据。

被攻破的数据库 ——

数据泄露已成为一个大问题,最近我们看到越来越多的数据转储。

安全研究员 Troy Hunt 收集了被泄露的数据,剥离了密码,并将其上传到了 haveibeenpwned.com。

虽然违规事实本身可能不那么重要,但重要的是,知道您正在研究的人的电子邮件就可能获得该人使用的或至少曾经用过的服务列表。

另一种选择是使用 dehashed.com。使用免费帐户时它的工作方式与 Troy Hunt 类似,但订阅版可以以明文或哈希形式显示密码。

从 OSINT 的角度来看,我们需要搜索它是否在其他一些网站上使用,另一种方法是找出该人使用或至少使用过哪些服务。

通过密码或其哈希进行搜索不仅可以显示使用过的网站,还可以显示与之关联的电子邮件地址。

因此可以获得使用其他方法无法获得的目标电子邮件。重要的是要注意,如果密码不是唯一的,可能会得到误报,因为其他人也可能会使用它。

电话号码 ——

有时人们会将电话号码和电子邮件放入 Facebook 个人资料里,因此在 Facebook 搜索中键入这些东西就会显示个人资料。

另一个选择是查找用户提供的电话号码数据库,如 whocalledme.com。

数据库不仅限于美国,也可以检查来自欧洲的数据。

此外,在移动设备上也有几个应用程序:privacystar.com,getcontact.com 和 everycaller.com。

有许多反向电话查询服务,它们通常是针对特定国家/地区的,因此找到适合您需求的服务很重要。

PhoneInfoga ——

PhoneInfoga 是扫描电话号码的免费类最先进工具之一。

目的是首先在任何国际电话号码上收集基本信息,如国家、地区、运营商和线路类型,并且准确性非常高。然后尝试确定 VoIP 提供商或在搜索引擎上搜索足迹以尝试识别号码所有者。

检查电话号码是否存在且是否可行;

收集国家、线路类型和运营商等标准信息;

一次可检查多个号码;

使用外部 API,Google Hacking,电话簿和搜索引擎进行 OSINT 侦察;

使用自定义格式进行更有效的 OSINT 侦察。

Android 模拟器 ——

许多 Android 应用程序可以在模拟器上运行而不会出现问题,但有些可能无法按预期运行。

例如,在 freephonenum.com 上测试时,Viber 在激活 VoIP 电话号码方面存在问题。

但是,在模拟器上运行应用程序有很多优点:您的真实帐户或电话号码将是安全的,因为您不必在手机上安装有问题的应用程序,并且您可以轻松欺骗GPS坐标。

我们介绍过这个游戏,详见《如何在您的 PC 上创建 Android 开源研究设备?》。

将号码保存在手机中,然后查看 Viber 或 WhatsApp 联系人列表。这些服务允许添加照片、简介、所有者的姓名、并且只需知道电话号码即可提取此信息。

Bluestacks — 主要面向游戏玩家,但也运行其他应用程序。适用于 Windows,Mac 和 Linux,不需要虚拟机,因此安装比 Genymotion 更容易。

Genymotion — 被开发人员广泛使用,但也有免费版供个人使用。适用于 Windows、Mac 和 Linux,并有一系列虚拟设备可供选择。

AMIDuOS — 仅适用于 Windows,并利用系统中的设备驱动程序在 Android 中启用近乎原生的性能。它速度快,安装简单。然而要花钱,AMIDuOS 的售价为10美元。

域名 ——

如果你想要的个人或组织拥有一个网站,你必须知道如何获取有关它的信息。

这一调查可能会揭示正在使用的操作系统、软件版本、个人联系信息等。

建议在没有“触及”目标环境的情况下进行调查,这种技术被称为被动侦察 —— 可以帮助获得有关目标的更多信息,而无需直接与其进行交互。

下面描述一些在保持隐身的同时获取信息的方法。

Google Dorks ——

以下是一些可用的查询:

site:example.com — 将搜索限制为特定网站或域。

filetype:DOC — 返回DOC文件或其他指定类型,例如 PDF,XLS 和 INI。通过用“|”分隔扩展名,可以同时搜索多种文件类型。

intext:word1 — 找到包含您要搜索的特定单词的网页和网站。

allintext: word1 word2 word3 — 搜索页面或网站中的所有给定单词。

related:example.com — 将列出与指定网页“相似”的网页。

site:*.example.com — 显示所有子域。 Asterisk 可以替代搜索查询中的单个或多个单词。

Whois ——

Whois 提供有关 Internet 资源的注册用户或受理人的信息,例如域名、IP地址或自治系统。

有许多 Whois 资源,这些资源都很好:whois.icann.org 和 whois.com。

反向 Whois ——

Reverse Whois 为您提供 Whois 记录中具有相同组织名称或电子邮件地址的域列表。

例如,如果您正在调查名为“John Doe Inc”的公司,您可以看到在“John Doe Inc”下注册的所有其他域名。

viewdns.info 很棒,因为它有一个广泛的工具包,包括反向 whois 查找。

相同的IP ——

在与目标网站同一台服务器上运行的网站中会发现有价值的信息。例如,您可能会找到子域或开发站点。

托管此站点的服务提供商通常也托管其他服务,请使用www.atsameip.intercode.ca 和 www.sameip.org 进行检查。

被动 DNS ——

仅使用 DNS 记录有时还不够,这就是被动 DNS 派上用场的地方。

RiskIQ Community Edition 是值得推荐的,因为它提供的信息不仅仅是被动DNS。VirusTotal 或 SecurityTrails 也可用于此目的。

Internet 档案和缓存 ——

The WaybackMachine 可用于查找以前版本的网页,使人们可以查看网站之前的状态或恢复已删除的网页。

Archive.today 是另一个网页时间包,可以手动将实时网址快照添加到存档。

有些情况下,已删除的页面未被归档但仍由搜索引擎缓存。可以在 cachedview.com 上找到它们,也可以使用以下 Google 查询请求缓存版本:cache:website.com.

在 Google 上没有找到任何内容吗?那就检查其他搜索引擎的缓存,但请记住缓存显示上次索引页面的时间。因此,您可能会获得包含缺失图像和过时信息的页面。

您可能还喜欢 visualping.io — 一种监控服务,它在选定的时间截取网页的屏幕截图,并在发生变化时向您发送电子邮件警报。

‘可靠吗’分析 ——

知道自己正在与谁打交道、以及网站是否可以信任,非常重要。

如果有任何疑问,请使用免费在线工具进行恶意活动检查,就可以会省去在VM中打开网站或执行其他预防措施的麻烦。

尽管单独进行测试并不能获得完全精确的结果,但它仍然是主要方法之一:

www.siteworthtraffic.com — 分析网站流量(用户,网页浏览量)并估算通过广告可以产生多少收入。

www.alexa.com — 分析网站流量和竞争对手,并提供有关SEO改进的建议。

www.similarweb.com — 分析工具,提供有关网站或移动排名、性能、流量来源等深层信息。最重要的是,它进行了 referral analysis。

https://sitecheck.sucuri.net — 扫描网站上的已知恶意软件、黑名单状态、网站错误和过时的软件。

www.quttera.com — 提供免费的恶意软件扫描,并提供包含恶意文件、可疑文件、黑名单状态等的综合报告。

www.urlvoid.com — 帮助您检测潜在的恶意网站。此外,它还提供了有关 IP地址、DNS记录等更多信息,并将其与已知黑名单进行交叉引用。

物联网搜索引擎 ——

IoT(物联网)搜索引擎向您显示连接到网络空间的设备,就像谷歌搜索一样。为什么有用?

例如,您可以请求已有的有关开放端口、应用程序和协议的可用信息,而不是使用 Nmap 主动扫描端口和服务。

Shodan.io 是最受欢迎的扫描仪,具有公共API并与许多安全工具集成。对于营销人员来时,它提供有关产品用户及其所在位置的数据。

安全研究人员使用它来发现易受攻击的系统并访问各种物联网设备。还有其他替代品,如 Censys,或者它的中国复制版 — Fofa 和 ZoomEye。

位置搜索 ——

地理定位工具 ——

Creepy 是一个免费工具,允许从社交网络和图像托管服务收集数据进行位置研究。

商业选择是 Echosec,每月花费近500美元,但如果您是非营利组织或自由撰稿人,您可以申请免费访问 Echosec Pro。

基于IP的地理定位 ——

基于IP的地理定位是IP地址或MAC地址到真实世界地理位置的映射。

有许多网站可以将IP地址映射到位置,其中一个是 www.iplocation.net。当您知道该人之前已连接的WI-FI接入点时 — 使用 wigle.net 对其进行映射并在 Google 地球上进行更详细的研究。

有用的网站 ——

www.emporis.com — 建筑数据库,提供来自世界各地的建筑物的图像。可能有助于确定图片上的建筑物。

http://snradar.azurewebsites.net — 搜索地理标记的 VKontakte 公共帖子并按日期过滤。

http://photo-map.ru — 允许搜索带有地理标记的 VKontakte 帖子,但需要授权。

www.earthcam.com — 全球拥有和运营的直播网络摄像头网络,在位置研究期间可能很有用。

www.insecam.org — 在线安全摄像头目录。摄像机的坐标是近似值,指向ISP地址,而不是摄像机的物理地址。

图 ——

如果您有图片并想知道它的使用位置或首次出现的时间,使用反向图片查找即可。

此外,TinEye 的算法设计与 Google 不同,因此可以返回不同的结果。

为什么有用?作为一名调查员,您可能会需要通过头像找到这个人,因为人们通常不会为他们使用的各种社交网络更改个人资料图片;作为记者,您可以执行与过滤配对的图像搜索以揭露虚假新闻。

如果您需要在社交网络上进行狭窄的搜索,可以使用针对 Vkontakte 的 Findclone 和 Findmevk.com 或者针对 Reddit 的 karmadecay 进行搜索。

此外,值得一提的是浏览器扩展:适用于 Chrome 的 RevEye 和适用于 Firefox 的“图像搜索”选项。

像 CamFind for iOS 这样的移动应用可能会帮助您搜索物理世界中的内容。此外,还有一个 Image Identification Project,用AI识别图像上的内容。

图像本身包含许多有用的信息,如相机信息、地理坐标等等 —— 它被称为EXIF数据,如果没有删除,您可能会从中发现很多有趣的信息。

例如,映射地理坐标以找出拍摄照片的位置或获取相机序列号,有一项特殊服务:stolencamerafinder.com。

图像编辑工具允许查看元数据,如果您不想要安装复杂程序,跨平台免费软件 Exiftool 可能比较适合您。

第三种方法是在线查看 EXIF 数据:exifdata.com 或 viewexifdata.com。要删除EXIF数据,您可以使用本地安装的工具:exifpurge.com 或在线进行:verexif.com。

您是否需要执行图像取证并查明图像是否被篡改过?使用 Forensically 或 FotoForensics 这些在线工具即可。如果您不想在线上传图片 — 可以在本地运行 Phoenix 或 Ghiro。

后者更自动化,并提供比上述在线工具更多的功能。

除此之外,使用图像可能需要对其进行去模糊处理以提高质量,因此这里有一些增强工具:

Smartdeblur — 有助于恢复焦点并进行图像改进,从而提供惊人的效果。

Blurity — 仅关注去模糊化,不提供像以前的工具那样的许多选项,仅在Mac上可用。

Letsenhance.io — 使用AI在线增强和升级图像。

SOCMINT ——

SOCMINT 是 OSINT 的一个子集,专注于社交媒体平台上的数据收集和监控。

以下是更多的工具。

Stalkscan — 显示有关此人的所有可公开访问的信息。

ExractFace — 从 Facebook 提取数据,使其可脱机使用以作为证据或执行高级离线分析。

Facebook Sleep Stats — 根据用户的在线/离线状态估算睡眠模式。

lookup-id.com — 帮助您找到个人资料或群组的 Facebook ID。

Twitter:

Twitter advanced search — 正如其名;

TweetDeck — 为您提供一个仪表板,显示您的Twitter帐户中的单独活动。例如,您可能会在主屏幕上的某个位置看到针对您的主页Feed、通知、直接消息、和活动的单独列。

Trendsmap — 向您展示来自世界各地的 Twitter 上最受欢迎的趋势、主题标签和关键字。

Foller — 为您提供有关任何公共 Twitter 个人资料的丰富信息(个人资料公开信息,推文和粉丝数量,主题,标签,提及等)。

Socialbearing — 免费的 Twitter 分析,搜索推文、时间表和推特地图。通过参与、影响力、位置、情感等线索来查找、过滤和排序推文或人。

Tinfoleak — 显示了Twitter用户使用的设备、操作系统、应用程序和社交网络。此外,它还显示了地点和地理位置坐标,以生成所访问位置的跟踪地图。在Google地球中映射用户推文等功能。

Instagram:

www.picodash.com — 将统计信息导出到电子表格(CSV)。此外,它也收集点赞和评论。

https://web.stagram.com — 在线图像和视频查看器/下载器。

https://codeofaninja.com/tools/find-instagram-user-id — 获取用户ID。用户名可能会更改,ID不会。

http://instadp.com — 显示完整尺寸的个人资料照片。

https://sometag.org — 搜索趋势标签、位置和帐户。此外,它还会比较帐户和导出关注者以及标签统计信息。

LinkedIn:

InSpy — 用 Python 编写的。可用于搜索特定组织的员工。此外,它还可以找出组织使用的技术,这是通过特定关键字爬出来的。

LinkedInt — 刮取所选组织中员工的电子邮件地址。支持给定公司域名的自动电子邮件前缀检测。

ScrapedIn一个 Python 脚本,用于抓取配置文件数据并将其导入XLSX文件(旨在与Google Spreadsheets一起使用)。

—— 自动化OSINT ——

互联网是数据的海洋,手动查找信息可能既费时又无效,而且自动化工具可以实现肉眼不会发现的相关性。

这一切都取决于你的情况,你是否需要使用这些工具,因为大多数工具都需要学习,需要解决复杂的问题。

因此,如果您只想完成几个简单的任务,前面提到的东西就已经足够了。

以下是更好的工具。

SpiderFoot ——

如果你想自动化OSINT,它是最好的侦察工具之一,因为它可以用来同时查询100多个公共数据源,它的模块化允许微调查询源。

有四种不同的用例:获取目标的所有内容,了解目标暴露在互联网上的内容,查询黑名单和其他来源以检查目标的恶意与否,通过不同的开源渠道收集情报。最后一个是被动侦察的理想选择。

theHarvester ——

这是一个非常简单但有效的工具,用于在信息收集阶段获取有关目标的有价值信息。

对于被动侦察,theHarvester 使用许多资源来获取Bing、百度、雅虎和谷歌搜索引擎等平台的数据,以及 LinkedIn、Twitter 和 Google Plus 等社交网络数据。

对于主动侦察,它执行DNS反向查找、DNS TDL扩展和DNS暴力破解。

Recon-ng ——

这是另一个很棒的命令行工具,用于彻底、快速地进行信息收集。

这个功能齐全的Web侦察框架包括一系列用于被动侦察、便利功能、和交互式帮助的模块,可指导您如何正确使用它。

对于那些熟悉 Metasploit 的人来说,Recon-ng 会更容易学习,因为它们具有相似的使用模式。

如果您正在寻找能够快速检查公司在互联网上的可见性的强大功能 —— 这是一个可行的工具。

Maltego ——

这是一个为分析复杂环境而开发的高级平台。

除了数据挖掘之外,它还可以进行数据关联并直观地呈现数据。

Maltego 与您连接的实体(人员,公司,网站,文档等)合作,以便从不同来源收集有关它们的更多信息,以获得有意义的结果。

该工具的独特之处在于“transforms” — 一个插件库,可帮助运行与外部应用程序不同类型的测试和数据集成。

FOCA ——

这是一种从分析的文档中提取隐藏信息和元数据的工具。

分析所有文档并提取元数据后,它会进行自动元数据分析,以确定哪些文档是由同一用户创建的。

最新版本仅适用于 Windows。

Metagoofil ——

也是一个命令行工具。对网站下载的公共文档进行分析和元数据提取。适用于 pdf,doc,xls,ppt 和其他格式。

—— 总结 ——

在后隐私世界中保持私密权并控制在这个数字海洋中漂浮的信息是很困难的。

虽然你无法控制关于你的一切,但至少要了解它,这非常重要。

不言而喻,⚠️ 在数字时代,信息起着关键作用,因此那些知道如何找到信息的人将始终领先一步。

这就是本文的目的,以展示OSINT如何帮助解决广泛的问题:从深度调查到隐私人身安全。

文章中介绍的大部分技巧都很简单,但是会非常强大。因此,如果被用于恶意目的就会造成严重的损害,因此希望您能合理使用它们。

您喜欢使用什么工具和技术来收集情报?欢迎留言讨论。⚪️