Elliot 如何骇客邪恶公司并保证无法被反向追踪:黑客主义行动力(2)

【2020年6月12日存档】这种情况下不要用Tor

如果您还没有读过第一部分,在这里看到:

在第一季结束时 Elliot 和 “去社会” 组织成功地击败了邪恶公司。他们有效地销毁了全球70%以上的消费债务和学生债务,终于自由了!

当然,全球金融市场也崩溃了,但那是另一回事。

尽管有许多因素使这次攻击获得成功,例如 Darlene 开发的零日漏洞利用程序,但他们的确成功绕过了入侵检测系统、防火墙或防病毒软件,Elliot 还确定使用代理令邪恶公司无法将入侵行为追溯到他。

此前,Elliot 的治疗师说过她已经被 Elliot 入侵,她说他使用的是代理几乎无法被追踪。

本文将介绍如何做到这件事。

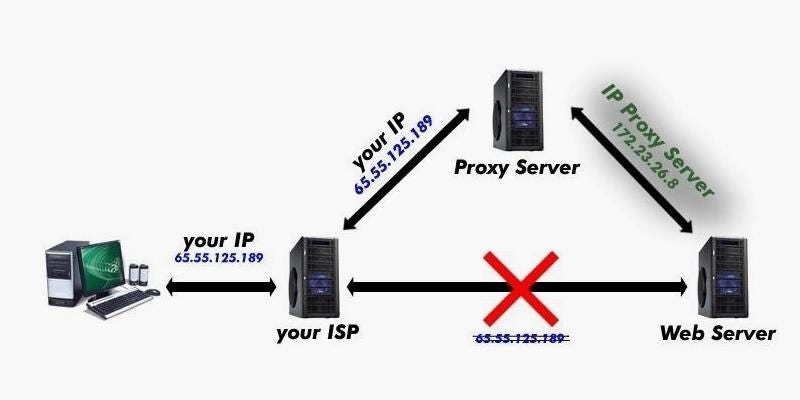

代理如何工作

如您所知,每当您通过互联网访问(或黑客入侵)网站或服务器时,您唯一的IP地址都会紧跟着您。因此,仅通过跟踪源IP地址来跟踪攻击的源头是很容易的。

几乎所有黑客都会使用代理来隐藏或模糊其IP地址;也就是将流量发送到中间代理,代理再将流量发送到目标,用其自身替换源IP地址。

这样,恶意流量看起来似乎来自代理而不是原始发送者。

有多种类型的代理。 Tor是最受欢迎的匿名代理之一。⚠️尽管Tor可以有效地挡住如谷歌那种监视资本主义寡头的追踪监视,但可能挡不住强大的政府间谍,比如NSA那种。

就如 Elliot 最初在咖啡店里向那个儿童色情贩卖者所解释的那样,“谁能控制出口节点谁就能控制流量,也就是说控制权在我手里。” 他拥有出口节点,拥有流量,也因此拥有用户的身份。

现在来看看 Elliot 和 “去社会” 如何在他们的黑客行动中隐藏身份。

第一步:Kali

首先,启动 Kali Linux。如果还没有安装,可以在这里下载。

第二步:转到 Proxychains

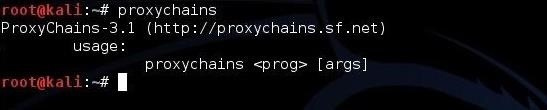

下一步就是代理链。

kali > proxychains

它会向您显示简单的 proxychains 句法。基本上,设置代理链后,您要做的就是在要运行的命令之前加上 “proxychains”,这样所有的流量都将通过您选择的代理。

如果您使用浏览器,那么就是:

kali > proxychains iceweasel

第三步:搜索代理

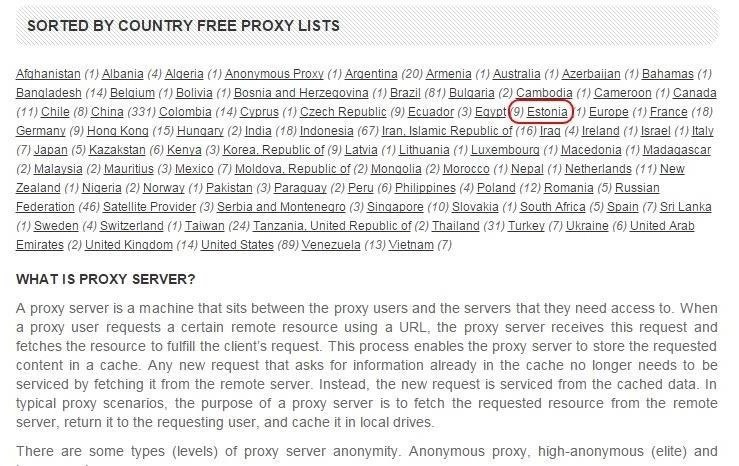

为了设置代理链来隐藏IP地址,您需要选择一个代理。网络上有许多站点,其中包含免费和付费的代理列表。比如下面这些(还有更多):

尝试使用 SamAir Security。进入网站就可以看到他们的免费代理列表。

在页面底部附近可以看到他们已经按国家对代理进行了排序。在剧中,Elliot 使用的是爱沙尼亚的代理,这个列表中也有。

单击它,可以看到在爱沙尼亚的这个代理是透明代理。这意味着它不会隐藏你的IP。那行不通!

相反,来尝试一下俄罗斯代理的列表。

👉由于欧盟和美国执法机构对俄罗斯没有管辖权,因此许多黑客使用俄罗斯代理。这意味着很少或根本没有机会追踪其身份。这也算是地缘政治的技术性玩法了。

可以看到,该列表中俄罗斯有5个“高匿名”代理。那就选其中之一吧。

第四步:配置代理链

现在有了潜在的匿名代理列表,您必须配置代理链来使用它。

与几乎所有 Linux / Unix 应用一样,配置由纯文本文件完成。这些文件通常位于 /etc 目录中。在这种情况下,可以在以下位置找到代理链的配置文件:

/etc/proxychains.conf

可以使用任何文本编辑器打开它,这里使用的是 Leafpad。

kali > leafpad /etc/proxychains.conf

默认情况下,代理链设置为使用Tor。正如 Elliot 在第一集中所述,控制 Tor 出口节点的人就可以控制流量。当然政府间谍和警察也知道这一点,所以使用Tor不是好办法。

要禁用 Tor,只需在64行之前添加一个注释标记(#)。

现在,要使用上述俄罗斯代理之一,只需要添加该代理的类型(http)以及IP地址和端口,就像上面所做的那样。然后,保存 proxychain.conf 文件并关闭它。

第五步:通过代理发送流量

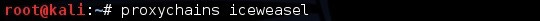

只需键入以下内容即可打开 Iceweasel 浏览器:

kali > proxychains iceweasel

现在,您的所有流量都将通过该代理,并且如果有人检查流量,它会看上去似乎来自该代理。

就是这么简单!您学会了吗?⚪️

How Elliot & Fsociety Made Their Hack of Evil Corp Untraceable

はい、プロキシはトラフィックを暗号化しません。 これを実行できるのは VPN トンネルだけです。 エアロシールドのような https://aeroshield.me

好像代理只能提供替代ip,并不加密流量啊,还是更推荐虚拟专用网,比如:https://pandavpnpro.com/