Opsec 操作安全:在反侦察的过程中您应该注意哪些陷阱?

【 2019年11月8日存档】制作完美的替身在很多情况下都是被建议的,不论您是从事深度调查还是仅仅为保护自己的安全;但是,替身必需与您的真实身份*完全*无关,否则就不可能成为替身 —— 这意味着需要监视者通过任何方法都难以追踪您。

对于挖掘真相的人们来说,保持匿名通常是一个重要的问题。

尤其是你调查的对象非常敏感时(通常都很敏感,否则也不值得调查)就需要尽可能保证在调查完成之前不要被抓住。

但要明确的是,永远不可能真正匿名。相反,最好能考虑使用假名 —— 也就是角色扮演。

在这里看到我们曾经做过的介绍《角色扮演:行动者刚需》、《分裂人格的魅力》、以及《某些行动者,你需要一个袜子木偶》。

本文的目的是研究隐私关注者和OSINT从业者在使用袜子木偶时仍然有可能被识别的几种途径 —— 简单说:如何避免被识别;以及为什么数字指纹的防御应该是任何身份隐藏工作的一部分。

先搞一个笑。下面这张照片描述的就是很多试图隐藏身份的人犯过的常规错误:

并且,更普遍的是,即便您不是调查人员、对真相毫无兴趣,作为对自身的保护免于被操纵甚至迫害,您也值得了解这些知识:关于 selfcare。

监视资本主义寡头 FATBAG(Facebook Amazon Tencent Baidu Alibaba Google) —— 以及无数其他中间商 —— 为营销目的跟踪和分析我们所有人的绝大部分网络行为,以操纵我们的行为。

⚠️除非您对隐私非常积极主动,否则您的大多数在线活动都可以被收集、分析、出售、再出售。

即便您是欧盟公民也一样,⚠️GDPR 也几乎没有提供对这种侵入式数据收集的真正保护。

网络公司和政府合作收集有关您和您的设备的数据的能力意味着任何保持假名的努力都可能被轻松推翻。

如果您登录到自己的 Facebook 袜子木偶帐户,然后注销并切换到您的个人帐户(或其他袜子木偶账户)—— 整个过程对 Facebook 完全透明,然后 Facebook 就可以在您的真实和假人物之间建立关联。

您就暴露了。

本文的其他部分将解释可以如何减轻这种暴露的危险性。(其中一些内容我们曾经介绍过,现在作为一个系统将它们目标化,并串联起来)

本文假设您对自我保护一无所知,于是以下内容将适用于任何首次接触这些知识的用户:没有门槛。

IP地址

当您连接到互联网时,您的计算机具有唯一的公共IP地址,该地址会向您访问的网站公开。

这是众所周知的,并且常见的 Opsec 实践是使用Tor或VPN来伪装您的真实IP地址。我们也多次介绍过(在本网搜索“洋葱头会让谁流泪”)

技术角度上这样做很有效,但是它有很多限制:使用Tor浏览器限制了许多网站的功能,而且,⚠️Tor不掩饰你正在使用Tor的事实 —— 每个人都可以看到你正在使用Tor,即使他们不知道你是谁。

调查人员都知道,由于谷歌吸取的数据量异常庞大,于是谷歌应用对于深度挖掘的开源情报来说非常有效。

但是,您很难在掩饰真实身份的情况下使用谷歌应用,您会被频繁地要求下面这种愚蠢的自证:

(相关解决方案和注意事项详见这里《googledorking-高级运算符完整列表》这篇文章的下面后半部分)

VPN是另一种选择,尽管它们也有一些局限性。

而且与TOR一样,许多 VPN IP 地址都是众所周知的,并且经常被列入黑名单,因此您在访问之前必须填写无限的验证码。

延伸:

一个好的 VPN 服务是一个很好的 Opsec 操作安全的重要工具,但 Tor 或 VPN 都不是完全神奇的工具,“完全神奇”意味着你不必关注其他领域只需要使用它们就够了 —— 绝对不够。

我还认为 IP 地址对谷歌或亚马逊等数据监控公司来说并不一定非常重要。

根据您访问网络的方式和位置,您的IP地址可能会定期更改,或者可能会与许多其他人共享,因此,对于想要确切知道您是谁以及您希望在互联网上做什么的监视者来说,它的价值有限。

但是,这并不意味着您不应该考虑您的IP地址可能会揭示您的身份,但重要的是要注意它不是完整的生活全景图。

它是在与其他关于您的信息结合起来时才会真正暴露您。

Cookie 和 Cookie 自动删除

Cookie 也是一种众所周知的跟踪方法。

有不同类型的 cookie,但是对你的袜子木偶活动的主要威胁是:在你访问网站后,cookie 可以在网上跟踪你。

除了隐私方面,对 opsec 安全操作的威胁非常明显。

⚠️Cookies 不关心你已经完成了多少查询还是只是想做一些个人浏览;不论如何它们仍会继续通过网络跟踪您,以建立您的行为习惯档案。

这对您的 OSINT 深度调查工作的威胁是非常明显的。

以下用 LinkedIn 做一个示例,⚠️ LinkedIn 是网络上用于跟踪监视的最具侵略性的网站之一。

在访问该网站之前,我清除了我的 cookie 然后再次尝试访问。 LinkedIn 不喜欢这样做,因为它不再能识别我是谁(即使我的IP地址保持不变):

继续登入时我的浏览器插件亮得像一堆圣诞树一样:

⚠️请注意,即使您没有点击网页上的任何内容,LinkedIn 也会尝试加载大量的脚本和 cookie,主要是为了跟踪您的行为、并尝试尽可能多地了解您的在线活动。

延伸:

如果我从真正的 LinkedIn 帐户切换到用于调查的袜子帐户账户,那么对 LinkedIn 来说,⚠️它可以看到一切,并且扩展到任何运行具有类似跟踪功能的其他网站。

这就是为什么您购买杂货的营销公司也知道你访问过什么样的色情网站。

您可以使用上图所示的三种插件工具来缓解这种情况。

UBlock Origin(适用于 Firefox 和 Chrome)可过滤显示广告的请求,并阻止您的浏览器检索和显示营销内容。

Privacy Badger(Firefox 和 Chrome)用于识别和阻止跟踪器。在这种情况下,它在我的 LinkedIn 主页上检测并阻止了不少于10个不同的跟踪脚本:

我通过 cookie 处理侵入式跟踪的首选工具是 Cookie Auto-Delete。

它不会阻止浏览器下载 cookie,但它可以确保在关闭浏览器选项卡时,删除与该选项卡关联的任何 cookie。

这可以防止 Cookie 在您的浏览会话中跟踪您,将您的网络活动进行伪装。 Cookie 自动删除适用于 Firefox 和 Chrome。

浏览器指纹识别

浏览器指纹识别是一种比IP地址或 cookie 更新的跟踪概念。

它并不是众所周知的,但它更具侵入性。

因此对希望保持谨慎的任何调查人员来说都提出了更大的挑战。

有一篇很棒的学术论文概述了这方面的一些研究。

浏览器指纹识别的基本前提是可以将浏览器和计算机的独特功能结合起来,并将它们组合成一个独特的值,然后可以使用它在网上跟踪你的一举一动。

具体说就是,通过查看浏览器软件版本、操作系统、系统字体、图形卡、屏幕分辨率和许多其他变量等信息,可以构建一个独特的浏览器“指纹”,然后用来在整个网络中跟踪您。

从跟踪效果上对比,⚠️浏览器指纹识别比 IP 地址或 cookie 更有效和持久。

💡有几种很好的工具可用于分析您自己的浏览器指纹。

我最喜欢的两个是 EFF 的 Panopticlick 工具和 BrowserLeaks 网站。

为了演示这个过程是如何工作的,我将在没有任何拦截插件的情况下“按原样”查看我自己的浏览器指纹,然后可以看到,如何为了避免被识别而成功地模糊一个人的在线指纹。

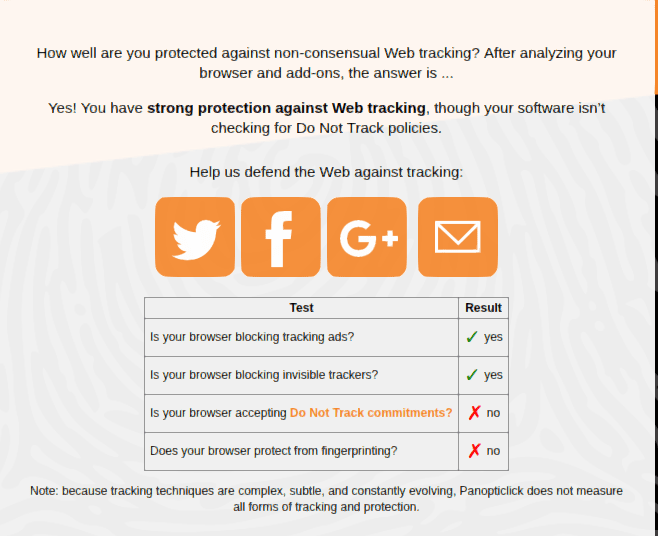

以下是 Panopticlick 在 Linux Mint 18.3 上扫描全新 Chrome 时的第一个结果:

使用默认设置的干净 Chrome,结果如下:

请注意,这里不仅没有受到任何保护,我的浏览有一个独特的指纹,可以让我轻松被识别出来。

关于这意味着什么更详细的介绍见:

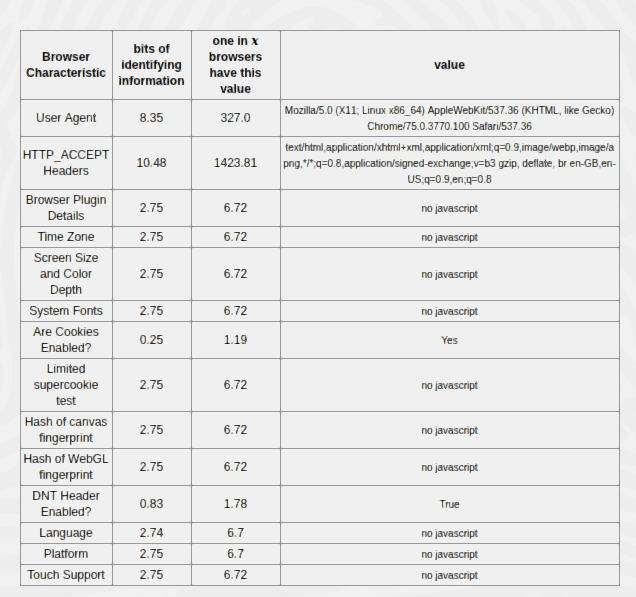

Panopticlick 查看我的浏览器设置如何被显示在网站上,然后计算其他人具有完全相同设置的可能性。

识别信息基于一些相当复杂的数学,这些数学评估任何一个人的任何给定事实是否正确的可能性。

简单来说,这是一个1到33分的分数,其中33分代表完全独特 —— 也就是说“绝对是你”。

第三列以不同的方式表达相同的信息:通过查看有多少浏览器通常会共享相同的信息。

在这种情况下,它显示19.51浏览器中有1个与我在同一时区,1.19中有1个启用了 cookie,但 204,955 个浏览器中只有1个具有与我相同的画布指纹。

⚠️这意味着我的画布指纹对于想要识别我的任何人来说都非常独特,无论我使用哪个帐户登录。

从 OSINT 的角度来看,这意味着:无论我的IP地址是什么、甚至不论我是否清除了 cookie,只要我的硬件和浏览器设置保持不变,我就很容易被识别到真实身份。

⚠️不论创建多少个袜子木偶匿名帐户都会被揭露出来。

这不是新鲜事。这就是 Facebook 、Twitter 和其他网站能够快速识别从同一台机器运行的多个帐户的方式之一 —— 推特已经封锁了很多持有多账户的人 —— 因为他们怀疑这是机器人或袜子木偶。

💡幸运的是,通过一些工具和一些调整,就可以改变浏览器在互联网上的显示方式。

我安装并启用了 UBlock Origin 来阻止广告/跟踪器,使用 Privacy Badger 阻止跟踪脚本,以及 NoScript 来禁用任何不需要的 JavaScript 运行。

以下是这样做之后的新结果:

显然已经取得了一些进展 —— 我的浏览器现在阻止跟踪广告和跟踪器。

需要注意的一点是,尽管我在 Chrome 设置中发送了“请勿跟踪”的请求,但结果没有任何区别。谷歌的“请勿跟踪”只是个骗局。

不止谷歌,证据表明大多数公司完全无视这个“Do Not Track request”,因此不能将它们视为隐私设置。

但其他指纹结果怎么样?如下:

很棒,我不再那么独一无二了。

通过安装 NoScript 几乎没有网站可以读取任何浏览器指纹数据点。

NoScript 阻止 JavaScript 运行,并且由于大多数指纹识别工具都依赖于 JavaScript,因此它们只能停止工作,无法曝光我是谁。

但是这有一个缺点:NoScript 有时太强大了,需要进行大量的调整才能做到正确。

大多数现代网站仍然需要 JavaScript 才能正常运行,因此使用 NoScript 会导致大量页面中断。

可以根据需要禁用/启用单个脚本,因此您需要耐心等待一切顺利运行,但它作为反指纹识别工具是非常有效的。

User Agent

您的浏览器还会将有关自身的信息发送给它所连接的网站。

它提供的信息之一是用户代理字符串 User Agent,其中包含有关您的浏览器和操作系统的信息。

在本案例中测试一下,使用这个:What Is My User Agent? 将得到下面的结果:

它正确地说出我在 Linuz x86_64 系统上运行 Chrome 75.0.3770.100。

UA字符串中提到的其他浏览器技术是关于兼容性而不是我正在使用的实际浏览器 —— 对 AppleWebKit 和 Gecko 的引用提供了有关我的浏览器兼容的软件类型的信息,以便网站知道如何正确显示内容。

正确显示,这是用户代理字符串存在的主要合理原因,但是,从隐私的角度来看,它们也是可以用来识别您的身份另一个数据点。

为了解决这个问题,可以使用简单的 User Agent Switcher 插件。

这会骗网站说您正在使用与您实际使用的浏览器不同的浏览器,因此您的真实浏览器详细信息会被混淆。

一旦安装在 Firefox 或 Chrome 中,User Agent Switcher 就可以让您的浏览器有效地冒充其他浏览器或操作系统。

在 Chrome 中安装后,我选择了 Android User Agent string 并在 whatismybrowser.com 上进行了检查:

对于同一个网站,我现在看起来似乎在一个完全不同的设备和操作系统上运行。我的 Panopticlick 足迹现在也显示了相同的变化:

⚠️这强调了在线匿名和假名的重要观点。在进行深度调查时,你永远不能做到真正匿名。

因为您必须向网站提供某种 User Agent string。因此,最好提供一个虚假的用户代理,而不是期待根本不用。

画布指纹

浏览器指纹识别最有效的方面是画布指纹。

已知使用画布指纹识别的网站列表很长且已经过时,因此使用画布指纹识别的网站的实际数量可能要大得多。

画布指纹识别的工作原理是获取有关浏览器显示字体和图形的方式的信息,然后将它们组合成一个可用于识别您身份的唯一哈希。

您的操作系统、图形卡和驱动程序、系统字体、屏幕分辨率、和其他变量的组合非常独特,可以将它们组合成一个哈希。

此哈希是您计算机的唯一数字指纹,网站就是用这个东西来识别您。

⚠️即使你已经制作了非常好的袜子木偶,如果你从同一台机器上运行所有帐户,那么它们对于监视者来说一眼就能看出是您的操作。您的身份就暴露了。

Panopticlick 可以显示画布指纹哈希的样子。

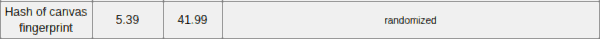

我再次运行测试(禁用 NoScript)结果如下:

当我加载页面时,Panopticlick 为我的浏览器提供一个小图像,然后观察当我的浏览器尝试渲染时会发生什么。

此计算的值显示为哈希:2eaaa026e19b958c09debc6d23f6a64c。

这对人类来说没有任何意义,但是,对于任何运行带有画布指纹识别功能的网站的人来说,这都是我唯一可识别的东西。

⚠️即使您更改 IP 地址并清除了 cookie,对于网站识别您来说也没有任何影响,如果你正在尝试进行 OSINT 深度调查,这是非常危险的。

从真实账户切换到袜子木偶没有任何区别,因为底层硬件 — 软件组合是相同的。您的伪装身份就会被扒光。

Facebook 没有公开解释他们如何检测可疑的虚假账户,但他们肯定会在许多其他技术中使用画布指纹识别。

这大概就是为什么很多调查人员无法为 OSINT 目的创建持久的 Facebook 帐户。

那如何解决这个问题呢?

正如本文中多次强调的,⚠️ 重要的是要考虑假名,而不是匿名 —— 你不能让监视者看不见你,这会让你变得特别可疑;相反,你应该致力于让他们看到一个假象。

不论是对于面部识别防御思路来说,还是政治方面的“战略性欺骗”思路,都是如此 —— 掩真不是全部,示假才是关键。没错,反情报领域有很多通用的思考方式。

在这里回顾:

一个技术角度很有效的抵制方案(文章后半部分)《在你的日常生活中应用隐蔽野战技术:简单方式抵御敌对监视》

对于本文的目的,就是说:不要简单地希望我们没有留下指纹并试图隐藏它,而是报告错误值,这更容易减轻监视者的怀疑。

我为 Chrome 测试了两个 Canvas Fingerprinting 插件:Canvas Fingerprint Defender 和 Canvas Blocker。

当我重新运行 Panopticlick 测试时,得到了一个新的结果:

相当不同了!

我的浏览器不再是将独特的哈希值呈现给网站,而是呈现随机值,因此无法轻松地在网络上跟踪我。

我也尝试过 Canvas Defender,它与 Panopticlick 或 BrowserLeaks 之间没有任何区别。

对于 Firefox,我推荐使用 CanvasBlocker,Canvas Fingerprint Defender 或 Canvas Blocker。

结论

希望这篇文章能清楚地解释:“要创建一个真正有效的OSINT袜子木偶帐户、或者在任何情况下保护您自己的真实身份,您需要的不仅仅是一个VPN、一个假名和随机照片(假脸)。

还必须考虑网站及其背后的海量数据公司正在以什么方式盯着你。

当然,对于解决方案相关资源还有很多,以下这些您都可以尝试:

好运!每个人都应该获得免于被监视的自由。⚪️